|

Amenințări cibernetice pentru companii înainte și în timpul pandemiei

IntroducereApasa pentru a citi

Fie că este vorba de informații confidențiale, detalii bancare sau sisteme interne, există multe active ale companiei pe care infractorii cibernetici le pot viza. Mai mult, infractorii cibernetici nu fac discriminări în ceea ce privește dimensiunea țintelor lor, deoarece atacă companiile mari, precum și IMM-urile și persoanele care desfășoară activități independente. Din toate aceste motive, și pentru a evita să suferiți un incident de securitate care ar putea afecta continuitatea afacerii, este vital să cunoașteți principalele tehnici frauduloase, să știți cum să le preveniți și ce să faceți dacă ați fost victima uneia dintre ele.

Odată cu Covid-19, sute de mii sau milioane de oameni au fost nevoiți să înceapă să lucreze de acasă, cu parole, cloud, videoconferințe, acces criptat la aplicația companiei. Pretinzând că sunt la birou, dar cu Wi-Fi întrerupt, folosind computerul lor personal și acel antivirus învechit care nu face nimic pentru a-i proteja. Un studiu realizat de Deloitte arată că 21% dintre companii au recunoscut că nu sunt deloc sau puțin pregătite pentru această schimbare.

|

|

Exploatarea vulnerabilităților de securitate apărute în cadrul telemuncii afectează aproape în egală măsură toate țările. Aceste incidente sunt replicate în întreaga lume și lovesc în principal companiile cu bani.

Experții atrag atenția că infractorii din timpul stării de urgență sanitară se adaptează la contextul coronavirusului în același mod în care se adaptează la Black Friday, jocurile olimpice sau moartea unei celebrități, reorientându-și acțiunile în așa fel încât pandemia devine o momeală.

La începutul pandemiei, au existat incidente legate de frauda produselor de sănătate, subvenții acordate companiilor și șomerilor, precum și servicii utilizate masiv în timpul izolării. La sfârșitul anilor 2020, au apărut altele legate de măsuri restrictive instituite în diferite țări.

|

|

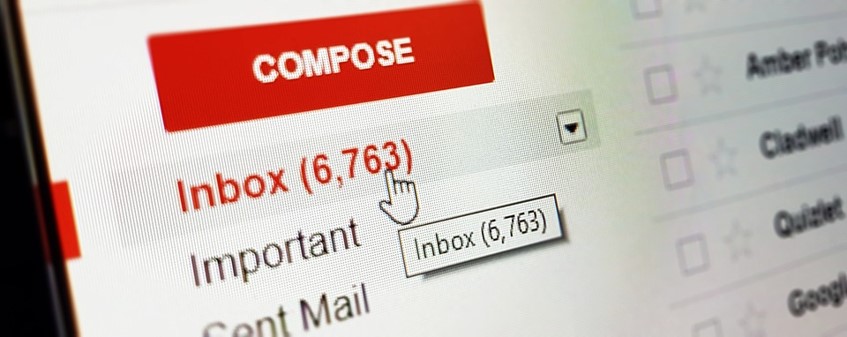

Google a raportat în aprilie 2020 că blochează în medie 18 milioane de e-mailuri pe zi care se referă la coronavirus cu scopuri frauduloase. Și, desigur, au existat persoane care au dat click pe link-ul deghizat în altceva și au dat access la întreaga companie prin lista de corespondență.

|

| |

|

|

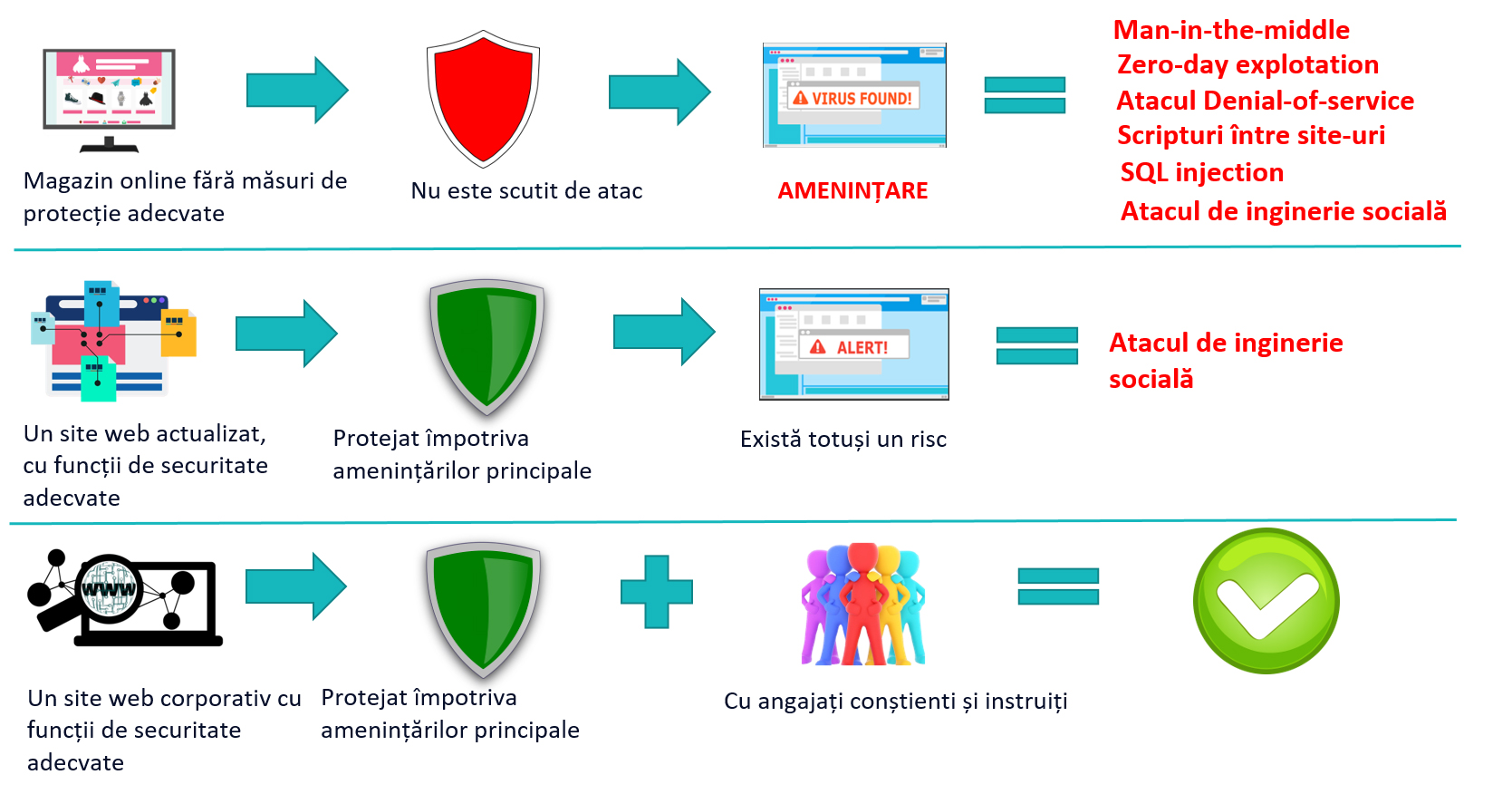

Există două aspecte importante, unul este acela ca organizația să investească în a se proteja în ceea ce privește securitatea cibernetică, iar o alta este ca angajații lor să fie pregătiți să știe ce să facă și ce să nu facă.

Într-o zi obișnuită de lucru, multe circumstanțe necesită urgență și răspunsuri imediate: perioade de facturare, termene fixate... infractorii cibernetici știu acest lucru și îl folosesc pentru a ne păcăli cu lucruri de zi cu zi, cum ar fi descărcarea unui atașament.

|

Amenințări principale: care sunt și de unde vin?Apasa pentru a citi

Infractorii cibernetici au multe instrumente în arsenalul lor pentru a încălca securitatea corporativă. A ști cum fac acest lucru poate fi un factor crucial atunci când ești victima unui incident de securitate. Următoarea listă prezintă incidentele majore de securitate care pot afecta afacerile.

Infectarea cu coduri rău intenționate ale sistemelor, computerelor de lucru sau dispozitivelor mobile. Astfel de incidente, inițiate în mare parte prin e-mail, site-uri web compromise sau rău intenționate, SMS-uri sau rețele sociale, pot avea ca rezultat, de asemenea, ca resursele infectate să devină parte a unei rețele bot. Infectarea cu coduri rău intenționate ale sistemelor, computerelor de lucru sau dispozitivelor mobile. Astfel de incidente, inițiate în mare parte prin e-mail, site-uri web compromise sau rău intenționate, SMS-uri sau rețele sociale, pot avea ca rezultat, de asemenea, ca resursele infectate să devină parte a unei rețele bot.

Intruziunile sau încercările de intruziune sunt cauzate de exploatarea vulnerabilităților cunoscute, atacuri de utilizare și încălcări ale acreditărilor, ceea ce duce la conturi compromise cu sau fără privilegii de administrator și aplicații sau servicii compromise. Dacă serviciul compromis este site-ul web, acest lucru poate duce la incidente precum phishing sau distribuirea de malware, printre altele. Aceasta poate include, de asemenea, incidente de furt prin acces neautorizat la instalațiile fizice. Intruziunile sau încercările de intruziune sunt cauzate de exploatarea vulnerabilităților cunoscute, atacuri de utilizare și încălcări ale acreditărilor, ceea ce duce la conturi compromise cu sau fără privilegii de administrator și aplicații sau servicii compromise. Dacă serviciul compromis este site-ul web, acest lucru poate duce la incidente precum phishing sau distribuirea de malware, printre altele. Aceasta poate include, de asemenea, incidente de furt prin acces neautorizat la instalațiile fizice.

Eșecurile de disponibilitate prin atacuri DoS (denial of service) pot afecta diferitele resurse ale organizației (rețele, servere, echipamente de lucru etc.) și pot face imposibilă funcționarea lor regulată. Acest tip de incident le include și pe cele cauzate de sabotaj sau atacuri fizice asupra resurselor sau infrastructurilor și alte tipuri de întreruperi neintenționate de origine externă. Eșecurile de disponibilitate prin atacuri DoS (denial of service) pot afecta diferitele resurse ale organizației (rețele, servere, echipamente de lucru etc.) și pot face imposibilă funcționarea lor regulată. Acest tip de incident le include și pe cele cauzate de sabotaj sau atacuri fizice asupra resurselor sau infrastructurilor și alte tipuri de întreruperi neintenționate de origine externă.

Compromiterea datelor rezultă din accesul neautorizat sau modificarea informațiilor (de exemplu, prin criptare prin ransomware). Aceste incidente le includ și pe cele care provoacă ștergerea, pierderea sau scurgerea de date și pot fi cauzate intenționat (prin furt sau compromiterea acreditărilor) sau prin intermediul unei defecțiuni a dispozitivelor care le stochează. Compromiterea datelor rezultă din accesul neautorizat sau modificarea informațiilor (de exemplu, prin criptare prin ransomware). Aceste incidente le includ și pe cele care provoacă ștergerea, pierderea sau scurgerea de date și pot fi cauzate intenționat (prin furt sau compromiterea acreditărilor) sau prin intermediul unei defecțiuni a dispozitivelor care le stochează.

Fraudă: cauzată în principal prin uzurparea identității unor entități legitime, pentru a înșela utilizatorii pentru câștiguri financiare, sau prin atacuri de tip phishing, pentru a obține parole pentru accesul la mijloace de plată. Incidentele legate de utilizarea neautorizată a resurselor pot fi găsite și aici, cu scopul de a desfășura campanii frauduloase împotriva altor utilizatori, precum găzduirea de campanii de phishing pe site-ul corporativ. Fraudă: cauzată în principal prin uzurparea identității unor entități legitime, pentru a înșela utilizatorii pentru câștiguri financiare, sau prin atacuri de tip phishing, pentru a obține parole pentru accesul la mijloace de plată. Incidentele legate de utilizarea neautorizată a resurselor pot fi găsite și aici, cu scopul de a desfășura campanii frauduloase împotriva altor utilizatori, precum găzduirea de campanii de phishing pe site-ul corporativ.

Altele: Altele:

• Spam: e-mailuri nesolicitate în care destinatarul conținutului nu și-a dat permisiunea de a primi astfel de mesaje. Acest tip de mesaj nu încalcă, de obicei, securitatea companiei, întrucât scopul său este de obicei promovarea produselor sau serviciilor, dar în cazurile în care există un volum mare de spam, acesta poate fi deranjant pentru utilizatori.

• Scanarea rețelei, care are ca scop descoperirea tehnologiilor și sistemelor utilizate de companie. Scanarea face de obicei parte din etapa în care infractorii cibernetici obțin cât mai multe informații despre o victimă înainte de a comite atacul.

• Analiza pachetelor (sniffing), pentru a observa traficul de rețea și a-l analiza pentru a descoperi informații confidențiale și instrumente utilizate de companie.

Retele sociale. Nu putem uita rețelele sociale din cauza rolului pe care-l poartă în viețile noastre. Atacatorul cibernetic poate uzurpa identitatea companiei atacate folosind un profil aproape identic cu al tău. În acest fel, ar avea acces la informații despre utilizatori, furnizori, etc. Ar putea face și numeroase comentarii negative pentru a discredita compania prin deteriorarea reputației acesteia. Retele sociale. Nu putem uita rețelele sociale din cauza rolului pe care-l poartă în viețile noastre. Atacatorul cibernetic poate uzurpa identitatea companiei atacate folosind un profil aproape identic cu al tău. În acest fel, ar avea acces la informații despre utilizatori, furnizori, etc. Ar putea face și numeroase comentarii negative pentru a discredita compania prin deteriorarea reputației acesteia.

Cele mai importante atacuri cibernetice asupra companiilorApasa pentru a citi

Digitalizarea progresivă a companiilor și utilizarea sporită a internetului și a dispozitivelor inteligente au schimbat numărul de organizații care lucrează. Această transformare rapidă și apariția noilor tehnologii au însemnat, de asemenea, că infractorii cibernetici și-au adaptat metodele la noul scenariu.

|

În ciuda măsurilor și îmbunătățirilor de securitate cibernetică care sunt implementate în fiecare zi în aplicații și browsere, infractorii cibernetici încearcă să evite aceste protecții pentru a-și atinge obiectivele, țintind punctul crucial din lanțul de securitate cibernetică al unei companii: oamenii. Pentru a face acest lucru, ei profită de lipsa lor de cunoștințe și de utilizarea ingineriei sociale, căutând să spargă zidul care apără compania de amenințările externe.

Incidentele provin în principal din e-mail sau site-uri web și pot duce la pierderi financiare, lipsă de informații sau prejudicierea reputației organizației, punând în pericol continuitatea companiei.

|

Cele mai frecvente escrocherii online:

Falsificarea emailuri-lor.

Infractorii cibernetici uzurpă identitatea unei organizații sau a unei persoane trimițând un e-mail de la un expeditor fals.

Trimit e-mailuri de phishing.

Fură datele de conectare și informațiile bancare.

Răspândesc programe malware, cum ar fi ransomware, sau încearcă să introducă dispozitivele dvs. într-o rețea botnet.

Fură informații confidențiale ale companiei. Efectuează orice acțiune care ar putea fi profitabilă pentru ei.

Sextortion

Criminalul cibernetic șantajează victima cu un presupus videoclip intim.

Ei folosesc mai multe trucuri de inginerie socială pentru a pune victima în alertă, cum ar fi un termen limită de plată.

Uzurparea identității furnizorului.

Infractorul cibernetic uzurpă identitatea furnizorului unei companii și cere schimbarea numărului de cont.

Ei folosesc adesea e-mail care arată foarte asemănător cu cele ale furnizorului legitim.

Ei creează nume de domenii foarte asemănătoare cu cele legitime, o tehnică cunoscută sub numele de cybersquatting.

Hot-Linking.

Utilizează resursele dvs. web pe un site web fraudulos. Infractorii cibernetici folosesc în general imagini pentru a uzurpa identitatea unui produs și pentru a beneficia de marca și reputația dvs.

Uzurparea identității mărcii și a imaginii corporative.

Infractorii cibernetici creează o copie a site-ului web legitim.

Site-ul web fraudulos vinde produse sau servicii pe care nu le livrează niciodată.

Ei folosesc adesea nume de domenii similare cu cele legitime pentru a înșela utilizatorii. Nedetectarea acestei amenințări la timp poate duce la daune grave clienților și imaginii companiei.

E-skimming

Infractorii cibernetici fură informații bancare și personale de la utilizatorii magazinelor online legitime; magazinul dvs. online ar putea fi unul dintre ele.

Ei folosesc vulnerabilități, configurări greșite sau infecții anterioare pentru a introduce software-ul rău intenționat care fură informațiile.

Principalele instrumente de prevenire a riscurilor cibernetice

Amenințare și vulnerabilitateApasa pentru a citi

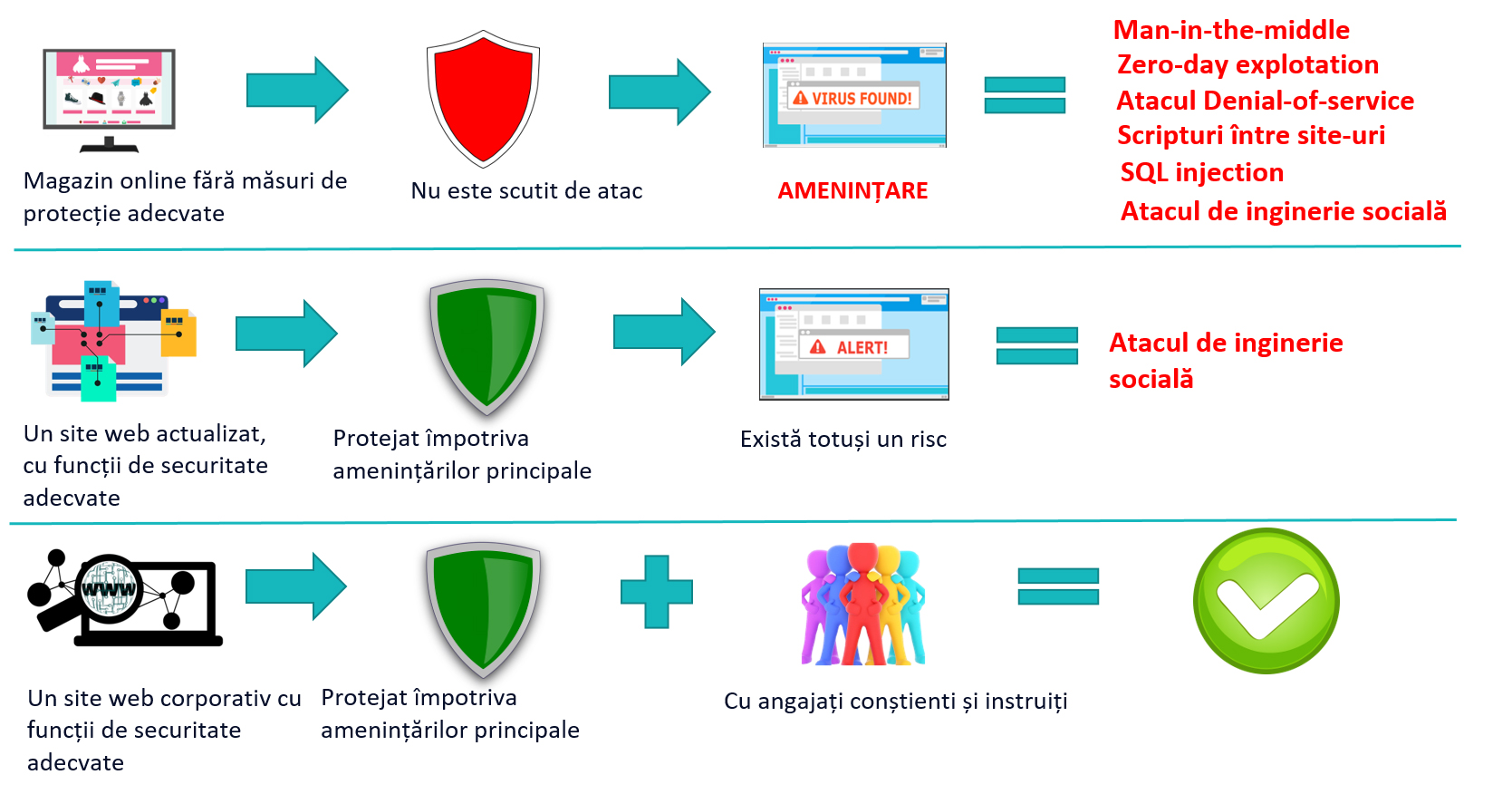

Concepte precum vulnerabilitatea și amenințarea sunt strâns legate în contextul atacurilor cibernetice. În zona IT, am putea considera un sistem vulnerabil ca fiind susceptibil la un anumit grad de deteriorare, în general pe fondul propriilor cauze (lipsa actualizărilor, protecție scăzută împotriva virușilor etc.).

În multe cazuri, în întreprindere, utilizatorul însuși este cel care creează vulnerabilitatea sau facilitează neintenționat amenințarea. Infractorii cibernetici știu acest lucru, considerând utilizatorii cele mai slabe verigi din lanț și, prin urmare, cele mai susceptibile la amenințări și atacuri.

Am putea afirma că utilizatorul este vulnerabil la înșelăciunea de inginerie socială. Dar să presupunem că toată lumea este vulnerabilă este incorect, deoarece nu există oameni „invulnerabili” la fraudă, ci mai degrabă echipe bine pregătite și conștiente care pot evita acest lucru.

De asemenea, trebuie să luăm în considerare că o amenințare poate deveni o vulnerabilitate dacă nu sunt aplicate măsurile de securitate adecvate prin patch-uri sau actualizări software și instrumente de protecție adecvate (antivirus, antimalware etc.).

| Câteva exemple pentru a înțelege sfera fiecărui concept: |

|

Cum să preveniți atacurile ciberneticeApasa pentru a citi

|

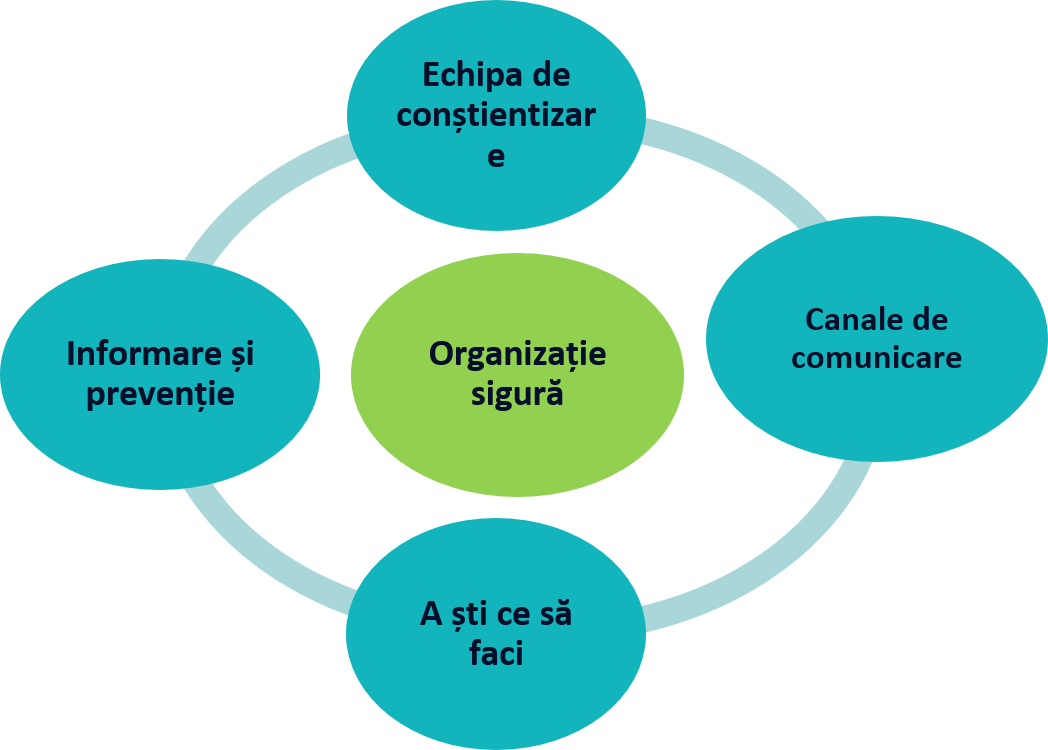

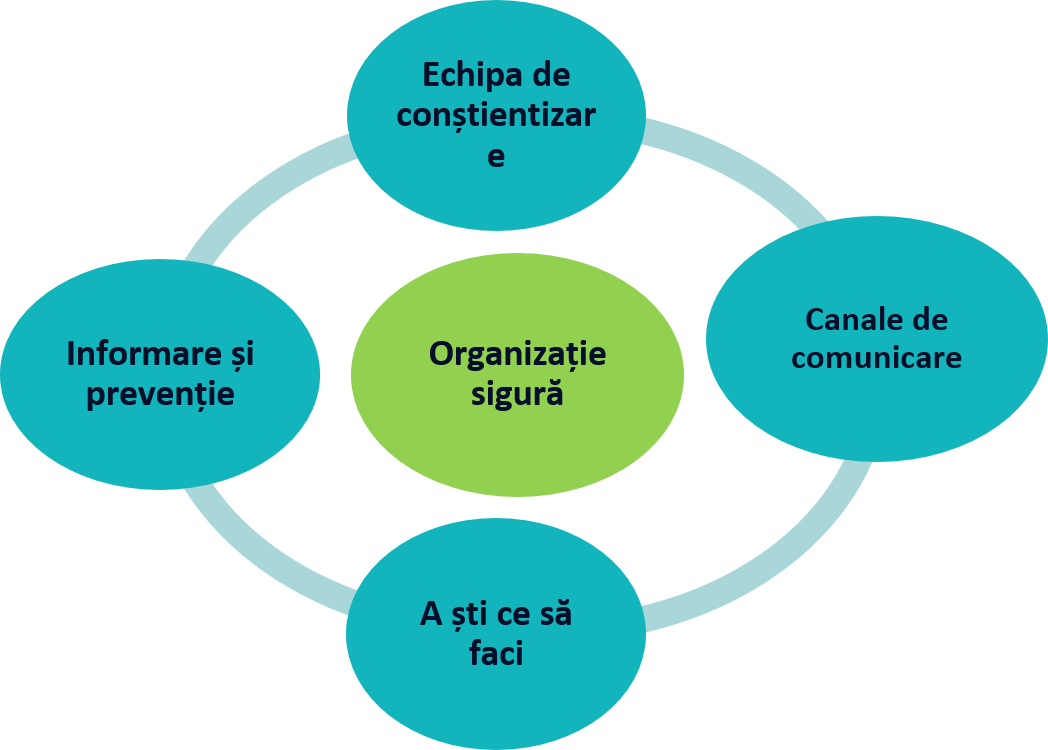

Deși nu există o metodă lipsită de risc, putem preveni posibilele amenințări din cadrul companiei dacă îi facem pe angajați să conștientizeze acest aspect, instruindu-i în utilizarea în siguranță a tehnologiilor prin campanii de instruire și prevenire. Anunțându-i că orice comportament ciudat pe care îl pot detecta în munca de zi cu zi trebuie raportat cât mai curând posibil personalului responsabil cu securitatea cibernetică prin canalele interne pe care compania le pune la dispoziție.

|

|

În plus, stabilirea unui canal de informare, conștientizarea angajaților cu privire la posibilele amenințări prin circulare de informare (prevenire), e-mail-uri sau orice alte mijloace aflate la dispoziție le vor îmbunătăți gradul de conștientizare cu privire la aceste probleme și îi vor pune în gardă împotriva situațiilor de risc neprevăzute. Pe de altă parte, în ceea ce privește echipamentele IT ale companiei, misiunea acestora, printre altele, va fi actualizarea și menținerea la zi a sistemelor și, în cazul în care acestea au ajuns la sfârșitul duratei de viață (sfârșitul actualizărilor), informarea posibilului risc pentru companie și angajații săi de a continua în aceste condiții.

|

|

| |

| Nu există o „rețetă magică” pentru a evita o amenințare, dar le putem minimiza dacă aplicăm prevenirea ca regulă generală. |

| |

|

|

Principalele instrumente de identificare a riscurilor cibernetice

AntivirusApasa pentru a citi

|

Un antivirus este un software folosit pentru a preveni, scana, detecta și elimina virușii de pe un computer. Odată instalat, software-ul antivirus rulează automat în fundal pentru a oferi protecție în timp real împotriva atacurilor de viruși.

|

|

Un software antivirus compară fișierele și programele de calculator cu o bază de date de tipuri cunoscute de malware. Deoarece hackerii creează și distribuie în mod constant noi viruși, software-ul antivirus îți va scana computerele pentru un tip nou sau necunoscut de amenințare malware.

Software-ul de protecție integrală împotriva virușilor vă ajută să vă protejați fișierele și hardware-ul de malware, cum ar fi viermi, troieni și spyware și poate oferi, de asemenea, protecție suplimentară, cum ar fi firewall-uri personalizabile și blocarea site-urilor web.

Putem alege dintr-un număr mare de produse antivirus de pe piață, atât gratuite, cât și cu plată. În plus, sistemele de operare includ de obicei un antivirus bun. Esențial este să îl aveți mereu activ și actualizat.

|

|

|

|

FirewallApasa pentru a citi

|

Firewall-urile sunt programe software sau dispozitive hardware care filtrează și examinează informațiile care vin prin conexiunea dvs. la Internet. Ele reprezintă prima linie de apărare deoarece pot împiedica un program rău intenționat sau un atacator să obțină acces la rețeaua și informațiile dvs. înainte de a se produce orice daune potențiale.

|

|

Putem identifica 2 tipuri diferite de firewall-uri, firewall-uri hardware și firewall-uri software.

Firewall-urile hardware sunt incluse în unele routere. Aceste firewall-uri monitorizează traficul tuturor computerelor și dispozitivelor care sunt conectate la rețeaua routerului. Firewall-urile hardware oferă securitate esențială pentru Internetul lucrurilor (IoT), cum ar fi termostatele inteligente și becurile inteligente. Cu toate acestea, firewall-urile hardware vă protejează doar acasă, așa că dacă vă duceți computerul la o cafenea sau folosiți dispozitivul în timp ce călătoriți, ar trebui să căutați un firewall software pentru a vă proteja dispozitivul.

Firewall-urile software vă ajută să rămâneți protejat în locuri publice. Rulând ca un program pe computerul sau dispozitivul dvs., urmăresc îndeaproape traficul de rețea pentru a ajuta la interceptarea programării rău intenționate înainte ca aceasta să ajungă la computer.

|

|

Rețea privată virtuală (VPN)Apasa pentru a citi

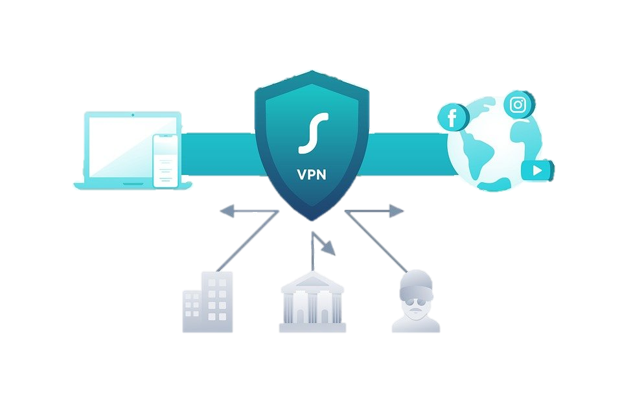

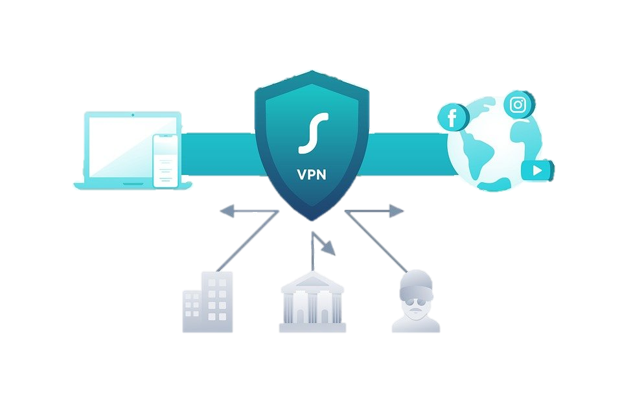

| VPN înseamnă „Virtual Private Network”, este o conexiune criptată prin Internet de la un dispozitiv la o rețea. VPN-urile vă criptează traficul de internet și vă maschează identitatea online. Conexiunea criptată vă ajută să vă asigurați că datele sensibile sunt transmise în siguranță. VPN face mai dificilă terților să vă urmărească activitățile online și să fure date. Împiedică persoanele neautorizate să spioneze traficului și permite utilizatorului să efectueze munca de la distanță. Tehnologia VPN este utilizată pe scară largă în mediile corporative. Criptarea are loc în timp real. |

|

Cum funcționează un VPN?

Un VPN extinde o rețea corporativă prin conexiuni criptate realizate prin Internet. Un VPN vă ascunde adresa IP permițând rețelei să o redirecționeze printr-un server la distanță configurat special, rulat de o gazdă VPN. Deoarece traficul este criptat între dispozitiv și rețea, traficul rămâne privat pe măsură ce se deplasează. Un angajat poate lucra de acasă folosind un computer, un smartphone și o tabletă și se poate conecta în siguranță la rețeaua corporativă.

|

|

|

Ce fel de VPN-uri există?

• Cu acces de la distanță:

Un VPN cu acces la distanță conectează în siguranță un dispozitiv în afara biroului corporativ. Aceste dispozitive sunt cunoscute ca puncte finale și pot fi laptopuri, tablete sau smartphone-uri.

Condiția prealabilă este de obicei un browser compatibil cu HTML-5, care este folosit pentru a apela pagina de conectare a companiei. Accesul este protejat cu un nume de utilizator și o parolă.

• Site-to-site VPN:

Este, în esență, o rețea privată concepută pentru a ascunde intraneturile private și pentru a permite utilizatorilor acestor rețele securizate să acceseze reciproc resursele. Un VPN de la site la site este util dacă aveți mai multe locații în compania dvs., iar distanța face imposibil să aveți conexiuni directe de rețea între aceste birouri.

|

| |

|

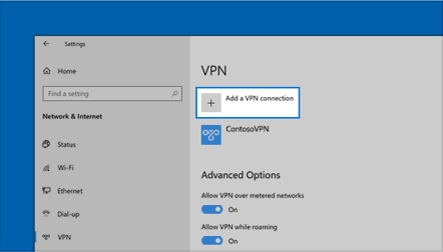

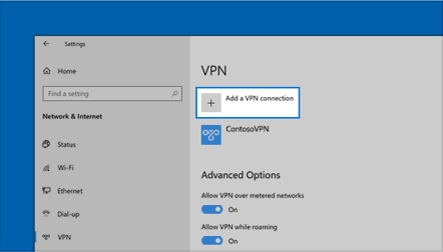

Conectarea la un VPN în Windows 10

|

|

|

1.Creați un profil VPN

|

|

| |

|

|

Image: https://support.microsoft.com

|

1. Selectați butonul Start  , apoi selectați Setări , apoi selectați Setări  > Rețea și Internet > Rețea și Internet  > VPN > Adăugați o conexiune VPN. > VPN > Adăugați o conexiune VPN.

2. În Adăugați o conexiune VPN, faceți următoarele:

• Pentru furnizorul VPN, alegeți Windows (încorporat).

• În caseta Nume conexiune, introduceți un nume pe care îl veți recunoaște (de exemplu, VPN ul meu personal). Acesta este numele conexiunii VPN pe care îl veți căuta atunci când vă conectați.

• În caseta Nume sau adresă server, introduceți adresa serverului VPN.

• Pentru tipul VPN, alegeți tipul de conexiune VPN pe care doriți să o creați. Va trebui să știți ce tip de conexiune VPN folosește compania sau serviciul VPN.

• Pentru Tipul de informații de conectare, alegeți tipul de informații de conectare (sau acreditările) de utilizat. Acesta poate fi un nume de utilizator și o parolă, o parolă unică, un certificat sau un smart card dacă vă conectați la un VPN pentru serviciu. Introduceți numele de utilizator și parola în casetele respective (dacă este necesar).

3. Selectați Salvare.

4. Dacă trebuie să editați informațiile conexiunii VPN sau să specificați setări suplimentare, cum ar fi setările proxy, alegeți conexiunea VPN și apoi selectați Opțiuni avansate.

|

| |

|

|

2. Conectarea la un VPN

|

|

|

Image: https://support.microsoft.com

|

Când aveți un profil VPN, sunteți gata să vă conectați.

1. În extrema dreaptă a barei de activități, selectați pictograma Rețea (fie  sau sau  ). ).

2. Selectați conexiunea VPN pe care doriți să o utilizați, apoi efectuați oricare dintre următoarele, în funcție de ceea ce se întâmplă când selectați conexiunea VPN:

-

Dacă butonul Conectare se afișează sub conexiunea VPN, selectați Conectare.

-

Dacă se deschide secțiunea VPN din Setări, selectați acolo conexiunea VPN, apoi selectați Conectare.

3. Dacă vi se solicită, introduceți numele de utilizator și parola sau alte informații de conectare.

Când este conectat, numele conexiunii VPN va afișa Conectat dedesubt. Pentru a vedea dacă sunteți conectat la VPN în timp ce faceți lucruri pe computer, selectați pictograma Rețea (fie  sau sau  ) din extrema dreaptă a barei de activități, apoi vedeți dacă conexiunea VPN arată statusul Conectat. ) din extrema dreaptă a barei de activități, apoi vedeți dacă conexiunea VPN arată statusul Conectat.

|

Scanner de vulnerabilitățiApasa pentru a citi

|

Toate companiile, mari și mici, stochează date și informații. Dacă vrem să menținem rețeaua cât mai sigură, fără vulnerabilități, trebuie să identificăm punctele slabe ale rețelei noastre.

Scanerele de vulnerabilitate sunt instrumente valoroase care caută și raportează vulnerabilitățile cunoscute prezente în infrastructura IT a unei organizații.

Scannerul de vulnerabilități este o componentă integrantă a unui program de management al vulnerabilităților, care are un obiectiv general - protejarea organizației de încălcări și expunerea datelor sensibile.

|

|

Companiile pot folosi diferite scanere de vulnerabilitate în funcție de tipul de scanare de care au nevoie.

• Scanere bazate pe rețea pentru a scana rețeaua corporativă cu fir sau fără fir.

• Scanere bazate pe gazdă pentru a scana amenințările pe

servere.

• Scanere wireless pentru a identifica breșele în punctele de

acces wireless.

• Scanează baza de date pentru a identifica punctele slabe

ale bazei de date.

• Scanarea aplicațiilor pentru a detecta vulnerabilități în

aplicații software sau web.

|

|

Redare audio

Redare audio

Infectarea cu coduri rău intenționate ale sistemelor, computerelor de lucru sau dispozitivelor mobile. Astfel de incidente, inițiate în mare parte prin e-mail, site-uri web compromise sau rău intenționate, SMS-uri sau rețele sociale, pot avea ca rezultat, de asemenea, ca resursele infectate să devină parte a unei rețele bot.

Infectarea cu coduri rău intenționate ale sistemelor, computerelor de lucru sau dispozitivelor mobile. Astfel de incidente, inițiate în mare parte prin e-mail, site-uri web compromise sau rău intenționate, SMS-uri sau rețele sociale, pot avea ca rezultat, de asemenea, ca resursele infectate să devină parte a unei rețele bot.

,

,  > Rețea și Internet

> Rețea și Internet  >

>

sau

sau  ).

).