|

Principales amenazas para las empresas.

IntroducciónClic para leer

| |

La tecnología se ha apoderado de nuestros entornos de trabajo.

Internet, el comercio electrónico y la movilidad nos aportan mejoras en la productividad y la comunicación con nuestros clientes, colaboradores y proveedores. Pero al igual que en el mundo real, este nuevo escenario virtual también presenta riesgos que debemos conocer.

Garantizar la seguridad de la información de la empresa es, ahora más que nunca, vital para el negocio.

A continuación se detallan algunas de las amenazas más comunes, esta información es muy útil para detectar las amenazas, y así poder evitar que se produzcan. Y si el ataque se ha producido, para reconocerlas y actuar correctamente.

|

|

PhishingClic para leer

| |

El phishing es un tipo de fraude que se comete generalmente a través del correo electrónico, aunque también se pueden utilizar otros medios, como los SMS (Smishing), las redes sociales, las aplicaciones de mensajería instantánea o las llamadas telefónicas (vishing). El objetivo de los ciberdelincuentes es robar información confidencial y credenciales de acceso. Para ello, suelen hacerse pasar por empresas y organizaciones conocidas, como entidades bancarias o públicas, empresas energéticas o de logística, etc. |

| |

|

| |

Los ciberataques de phishing contienen un enlace en el cuerpo del mensaje que lleva a una página web fraudulenta, generalmente con la misma estética que la página web legítima que intenta suplantar (web spoofing). En esta página web se solicita la información confidencial que los ciberdelincuentes desean robar, generalmente datos personales, credenciales de acceso e información financiera. Para dar mayor veracidad al fraude, el sitio web fraudulento suele utilizar un nombre de dominio similar al legítimo, siempre con el objetivo de engañar a las potenciales víctimas para que caigan en la estafa. |

| |

Una vez que la víctima del ataque ha facilitado toda la información solicitada por los ciberdelincuentes, suele ser redirigida a la web legítima de la empresa suplantada, para que el fraude pase desapercibido el mayor tiempo posible, hasta que la víctima se dé cuenta y lo denuncie.

|

| |

|

|

|

¿Cómo identificar una campaña de phishing?

Las campañas de phishing suelen tener varios factores comunes que podemos detectar y evitar que comprometan la seguridad de la empresa:

- Analice el remitente. Los correos electrónicos de phishing a veces contienen remitentes que no coinciden con la organización que supuestamente representan. Este es el primer indicador que hay que comprobar. En otros casos, los ciberdelincuentes utilizan la técnica del spoofing del correo electrónico, que consiste en falsificar el remitente, de forma que parezca proceder de la entidad legítima cuando no es así.

- Generar una sensación de urgencia. El ciberdelincuente nos asusta con las consecuencias que sufriremos si no seguimos las instrucciones para acceder a una página web fraudulenta e introducir información confidencial. Los ciberdelincuentes intentan engañarnos con cuestiones relevantes como la cancelación del servicio o de la cuenta, multas, sanciones por no acceder a tiempo, etc. Durante la pandemia de COVID-19, los ciberdelincuentes se han adaptado y utilizan señuelos basados en este tema y en cualquier aspecto que pueda englobarlo, como advertencias sanitarias o ayudas gubernamentales.

- Busca enlaces falsos. Los enlaces suelen parecer auténticos y nos piden que hagamos clic en el texto correspondiente.

- Para comprobar a dónde apunta realmente el enlace, puedes pasar el ratón por encima y ver el cuadro de diálogo que aparece en la parte inferior de la pantalla con la dirección real del enlace, o utilizar herramientas online.

- Presta atención a las comunicaciones impersonales. Las comunicaciones de entidades legítimas suelen referirse a su destinatario con nombre y apellidos. En cambio, los ciberdelincuentes no suelen conocer estos datos personales, por lo que las comunicaciones son impersonales.

- Compruebe los errores ortográficos y gramaticales. Una comunicación auténtica de cualquier entidad no contendrá errores ortográficos ni gramaticales, ya que la comunicación con sus clientes es un aspecto muy cuidado.

|

| |

|

Ataques Man-in-the-Middle (MitM)Clic para leer

|

El ataque MITM es muy popular entre los ciberdelincuentes por la cantidad de información a la que pueden acceder si tiene éxito. El ataque se basa en interceptar la comunicación entre 2 o más interlocutores para hacerse pasar por uno u otro, ver la información y modificarla, de tal manera que las respuestas recibidas en los extremos pueden ser del atacante y no del interlocutor legítimo. |

| |

Los puntos de acceso Wi-Fi públicos o de baja seguridad pueden suponer un riesgo cuando un atacante permite deliberadamente que se establezca una conexión para llevar a cabo un ataque de “Man-in-the-Middle".

Otro método es imitar el nombre de una red cercana (SSID) para crear confusión y que algunas personas se conecten por error a ella, y muchos dispositivos están configurados por defecto para conectarse sin preguntar, conectándose automáticamente a las redes abiertas más cercanas o cuyo nombre SSID sea el mismo.

Las redes de área local (LAN) también son vulnerables a este tipo de ataques. El atacante debe tener acceso a la red corporativa local, donde puede lanzar un ataque que consiste en engañar a los ordenadores de la red local haciéndoles creer que se trata de un dispositivo legítimo de la red y obligando a que todo el tráfico generado pase por el dispositivo controlado por el ciberdelincuente.

El acceso a las redes locales puede llevarse a cabo físicamente, por ejemplo con un ordenador, o utilizando malware, por ejemplo infectando determinados servidores y pudiendo manipular sus respuestas.

Por otro lado, los atacantes también aprovechan las vulnerabilidades de los navegadores obsoletos, por lo que debemos prestar especial atención.

|

|

| |

Normalmente, es muy difícil detectar cuando se está sufriendo un ataque Man in The Middle, por lo que la prevención es la primera medida de protección. Para minimizar el riesgo de convertirse en objetivo de un ataque de este tipo, podemos tomar algunas medidas específicas: |

|

Accede a sitios web seguros con certificados (los que empiezan con HTTPS, comprueba que los certificados pertenecen a las correspondientes empresas o entidades)

|

|

Proteger la red Wi-Fi de la empresa. Nuestra red debe ser al menos WPA2-AES con contraseñas fuertes y no adivinables. Si los clientes deben conectarse a una red de nuestra empresa, habilitar una red de invitados con acceso restringido a la red corporativa. |

|

Mantener actualizado el software de nuestros equipos, especialmente el sistema operativo y el navegador. |

|

Utiliza contraseñas seguras y activa la autenticación en dos pasos siempre que sea posible. |

|

Evita conectarte a redes Wi-Fi abiertas (en cafeterías, hoteles, aeropuertos, etc.); si debes conectarte, utiliza una red privada virtual o VPN. |

|

Si necesitas conectarte a través de redes públicas sin utilizar una VPN, evita revelar información personal utilizando las redes sociales o la banca online. |

|

Evita utilizar VPNs gratuitas, ya que se desconoce quién está detrás de ellas y cómo pueden utilizar la información. |

|

Evita abrir enlaces de correo electrónico de fuentes desconocidas. |

|

Utiliza programas de seguridad como antivirus y antimalware en los ordenadores de la empresa y mantenlos actualizados. |

|

Mantén el firewall de software activado en aquellos sistemas que lo permiten. |

|

Protege el sitio web corporativo con un certificado SSL. |

|

Si hemos sufrido alguna infección en nuestros ordenadores, o sospechamos que está ocurriendo (por acciones extrañas pop-ups, publicidad, etc.), debemos limpiar el ordenador antes de transmitir cualquier información sensible. |

Ataque de denegación de servicio (DOS)Clic para leer

|

Uno de los activos más importantes para muchas empresas es su sitio web, ya sea una simple página informativa o algo esencial para el negocio como una tienda online. Los competidores, los ciberdelincuentes, los empleados o exempleados enfadados, etc., pueden dejar fuera de juego el sitio web de su empresa. Uno de los ataques más comunes que pueden llevar a cabo es la denegación de servicio (DoS) |

| |

¿Qué es un ataque de denegación de servicio?

Este tipo de ataque tiene como objetivo reducir la calidad de un servicio, por ejemplo, una página web, dejándolo en un estado no funcional. Para conseguirlo, los ciberdelincuentes saturan los recursos del sistema que alberga el servicio que se va a interrumpir enviándoles una avalancha de peticiones que el sistema no es capaz de gestionar.

|

| |

|

| |

Los ataques de denegación de servicio tienen graves consecuencias para los sistemas atacados. Poner en marcha medidas preventivas será fundamental porque sólo sabremos que hemos sido víctimas de este ataque cuando el servicio deje de funcionar. |

| |

|

| |

Medidas de protección en la red interna: |

|

Ubicar el servidor web en una zona desmilitarizada (entre cortafuegos), también llamada DMZ, impidiendo así que un intruso acceda a la red interna si vulnera el servidor web. |

|

Implantar un sistema de detección y prevención de intrusiones (IDS/IPS) que supervise las conexiones y nos avise si detecta intentos de acceso no autorizados o un uso indebido del protocolo; |

| |

Medidas de protección en el hosting:

|

|

Si has contratado un servicio de hosting, debes informarte sobre las medidas de seguridad implementadas por el proveedor. Verifica con el proveedor quién se encargará de su configuración y administración. |

| |

Ancho de banda:

|

|

Puede que sea la forma más básica de protección, pero no es la menos eficaz. Hay que tener el mayor ancho de banda posible. De este modo, se pueden gestionar mejor los picos de tráfico que provocan las denegaciones de servicio.

|

| |

Redundancia y equilibrio de carga: |

|

La redundancia consiste en tener el activo duplicado en más de un servidor.

El equilibrio de carga permite asignar el trabajo a un servidor u otro en función de la carga de trabajo que soporte. Esta medida reduce los riesgos de sufrir uno de estos ataques, ya que al tener más de un servidor se reduce la posibilidad de que se detenga por sobrecarga. |

| |

Soluciones de seguridad basadas en la nube:

|

|

Una de las soluciones que debe tener cualquier servicio web crítico es un Firewall de Aplicaciones Web. Los WAF actúan como intermediarios entre nuestro servicio web y los usuarios, interponiéndose también a los ciberdelincuentes o bots. En caso de ataque, el WAF actuará e impedirá que las conexiones maliciosas lleguen al sitio web, evitando así las denegaciones de servicio. |

| |

Sistemas actualizados: |

|

Algunos de los ataques de denegación de servicio se originan en sistemas desactualizados, ya que éstos son más vulnerables.

Mantener el software (servidores, sistemas de gestión de contenidos web, etc.) actualizado es esencial para evitar cualquier tipo de ataque. |

Explotación de Dia CeroClic para leer

|

Cuando el desarrollador de una aplicación o servicio web descubre un fallo de seguridad en su sistema, aplica rápidamente una actualización o parche para solucionarlo. Pero, ¿qué ocurre si un ciberdelincuente descubre la vulnerabilidad antes y la explota? Esto es lo que se conoce como una vulnerabilidad de día cero.

La principal amenaza es que hasta que se publique un parche y los usuarios lo instalen en sus ordenadores, los ciberdelincuentes tienen vía libre para explotar la vulnerabilidad y aprovecharse del fallo de seguridad.

|

| |

|

|

Cuando se trata de vulnerabilidades, la medida más importante para proteger nuestra seguridad es mantener activadas todas las herramientas de protección. Un antivirus actualizado puede significar la diferencia entre un dispositivo infectado y una amenaza contenida.

|

|

Además, otra medida fundamental es mantener actualizado todo el software que utilizamos. |

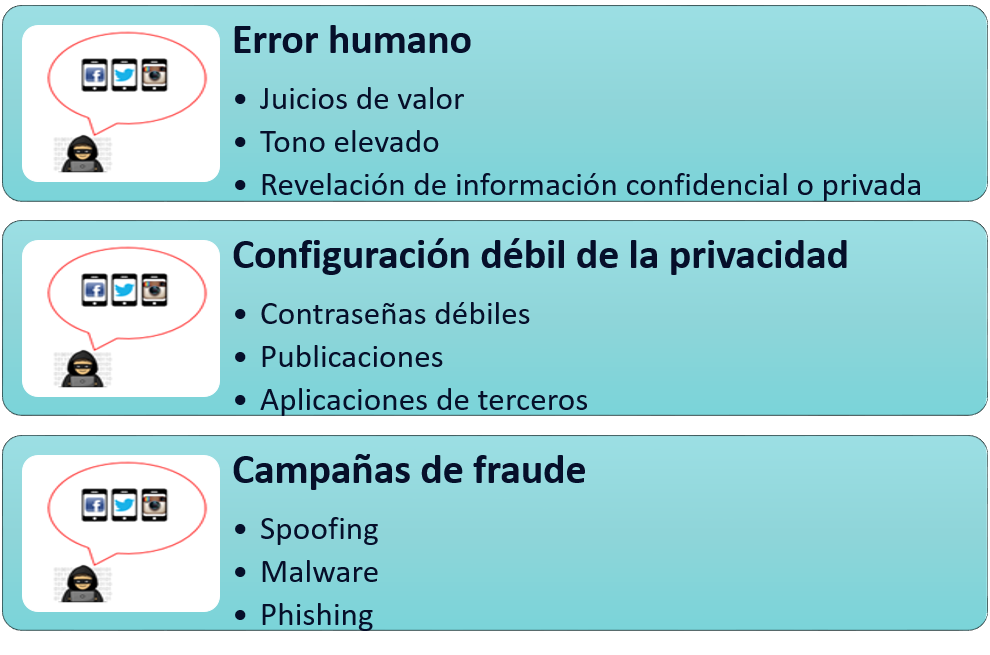

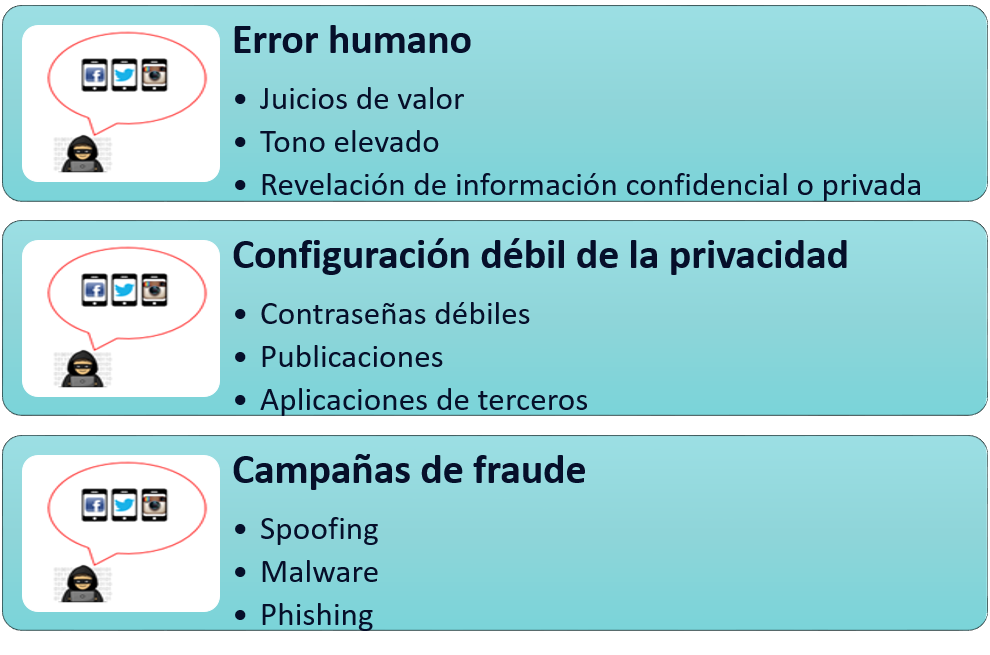

Redes sociales corporativas: amenazas y medidas de seguridad.Clic para leer

|

Hoy en día, las redes sociales se han convertido en una herramienta muy importante para las empresas, permitiéndoles dar a conocer sus productos o servicios y tener una relación más cercana con los clientes o potenciales clientes. |

| |

Riesgos para la empresa:

|

| |

|

| |

Generar una buena imagen y la reputación de una empresa en las redes sociales no es una tarea fácil, y muchas veces las empresas pierden todo el esfuerzo y el tiempo para crear una imagen ideal debido a una mala gestión.

|

| |

Para evitar los riesgos anteriores, seguiremos una serie de medidas de seguridad y buenas prácticas en el uso de las redes sociales: |

| |

|

| |

Contraseña

Fuerte

Autenticación de dos factores

La contraseña es la clave para acceder a la red social. Si una persona no autorizada accede a nuestro perfil en la red social, podría publicar en nuestro nombre o acceder a nuestros seguidores a través de mensajes directos, dañando la imagen de la empresa.

|

|

Sentido común

Piensa antes de publicar

Antes de publicar cualquier información sobre la empresa o en nuestro nombre, hay que pensar si puede ser utilizada en contra o afectar negativamente a la imagen de la empresa.

|

|

| |

|

Opciones de privacidad

Configurar correctamente los parámetros de privacidad

Las opciones de privacidad deben configurarse de la forma más restrictiva posible, sin que ello afecte al objetivo fijado por la empresa para la red social, como es la comunicación con los clientes y el establecimiento de una relación más estrecha.

|

|

Malware y enlaces

Adjuntos y enlaces maliciosos

Cualquier tipo de archivo adjunto o enlace enviado por la red social será considerado una amenaza potencial. En caso de duda, no ejecute el archivo adjunto ni abra el enlace. Además, los dispositivos con acceso a las redes sociales siempre tendrán antimalware.

|

Ciberseguridad en el teletrabajoClic para leer

|

Cuando la empresa permite a los empleados teletrabajar, se recomienda desarrollar una política al respecto, para especificar los aspectos técnicos y organizativos que definen el teletrabajo en la empresa. Es una buena práctica establecer los usos permitidos de los servicios de la empresa, y las características y configuraciones de las tecnologías a utilizar para el acceso remoto, como el tipo de dispositivo, las redes permitidas, las franjas horarias, el Wi-Fi doméstico, etc.

|

| |

Los puntos clave de una buena política de seguridad para las PYME son: |

| |

|

| |

- Concienciar a los empleados antes de empezar a teletrabajar. Los empleados deben ser formados en ciberseguridad antes de empezar a teletrabajar y ser conscientes de las políticas y medidas que se aplicarán en la empresa.

|

| |

- Normativa de protección del puesto de trabajo a distancia. Una normativa específica que incluye todas las medidas necesarias para proteger el puesto de trabajo, los dispositivos permitidos, los sistemas instalados o las aplicaciones y programas que se consideran necesarios para realizar el trabajo diario.

|

| |

- Lista de usuarios que tienen la opción de trabajar a distancia.

|

| |

- Procedimientos para solicitar y autorizar el teletrabajo

|

| |

- Periodo de implementación y pruebas. Se deben evaluar diferentes escenarios y configuraciones antes de iniciar el teletrabajo. Una implantación precipitada del teletrabajo puede poner en peligro la información confidencial de la empresa.

|

| |

- Pruebas de carga en escenarios simulados. Si un gran número de empleados va a teletrabajar, debemos evaluar la carga que se producirá en los sistemas internos de la empresa.

- Aplicaciones y recursos que pueden ser utilizados por cada usuario.

- Acceso seguro. Se utilizarán contraseñas seguras y autenticación de dos factores para las credenciales de acceso.

- Configuración de los dispositivos de teletrabajo. Los dispositivos utilizados por el empleado para teletrabajar serán previamente configurados por los técnicos de la organización.

- Cifrado de soportes de información.

- Planificación de las copias de seguridad de todos los soportes

- Uso de conexiones seguras a través de una red privada virtual (VPN)

|

|

| |

- Conexión a Internet. Cuando no sea posible utilizar la red doméstica, o cualquier otra red para teletrabajar, utilice la red de datos móviles 4G o 5G evitando siempre la conexión a redes Wi-Fi públicas.

|

Las siete etapas de un ciberataque

IntroducciónClic para leer

| |

La clave para detectar, detener, interrumpir y recuperarse de un ciberataque es entender su ciclo de vida y así desarrollar e implementar todas las operaciones necesarias para garantizar el mayor grado de seguridad y protección. Este ciclo de vida se conoce como Cyber Kill Chain. |

| |

|

| |

|

| |

|

| |

Cyber Kill Chain consta de siete pasos, cada uno de los cuales representa una fase del ataque. Conociendo los pasos del ciberdelincuente para conseguir su objetivo, podemos detener el ataque en cualquiera de sus fases y romper la secuencia de ataque bloqueándola.

|

ReconocimientoClic para leer

| |

El ciberdelincuente recopila información sobre su objetivo, mirando los detalles que la organización publica y busca información sobre la tecnología que utiliza y los datos en las redes sociales, e incluso el contacto a través de las interacciones por correo electrónico. |

| |

Con esa información, el ciberdelincuente evalúa qué métodos de ataque podrían funcionar con éxito. Por ello, para evitar que el ciberatacante disponga de estos datos, los empleados deben estar concienciados y desarrollar una auténtica cultura de seguridad, revisando y limitando la información que se comparte en la web y en las redes sociales o llevando a cabo medidas que la hagan inaccesible. |

| |

|

|

ArmamentoClic para leer

| |

En esta fase, el ataque se prepara explícitamente contra un objetivo. El ciberdelincuente podría crear un documento PDF o de Microsoft Office e incluirlo en un correo electrónico que suplante a una persona legítima con la que la empresa interactúa habitualmente. De nuevo, ser consciente de la ciberseguridad será el mejor mecanismo para detener el ataque en esta fase. |

| |

|

|

| |

|

|

EntregaClic para leer

| |

En esta fase, el ataque se transmite, por ejemplo, abriendo el documento infectado que se ha enviado por correo electrónico, accediendo a un sitio de phishing, etc. Ser conscientes de este tipo de ataques y aprender a identificarlos será nuestra primera línea de defensa. |

| |

|

|

| |

|

|

ExplotaciónClic para leer

| |

Esta fase consiste en la "detonación" del ataque, comprometiendo el ordenador infectado y la red a la que pertenece. Esto suele ocurrir explotando una vulnerabilidad conocida, como la del escritorio remoto, que, si no se parchea, permitiría acceder a los ordenadores desde el exterior.

Por ello, es fundamental contar con soluciones de seguridad y mantener todos los sistemas, incluido el antivirus, actualizados a la última versión. |

| |

|

|

| |

|

|

InstalaciónClic para leer

| |

En esta fase, el atacante instala el malware en el sistema de la víctima. También suele ocurrir que no sea necesaria la instalación, como en el caso del robo de credenciales o el fraude del CEO. En cualquier caso, la formación y la concienciación en materia de ciberseguridad serán nuestra principal arma para frenar cualquier ataque en esta fase, junto con medidas técnicas como la monitorización del sistema, utilizando infraestructura propia o subcontratando personal o servicios. |

| |

|

|

| |

|

|

Mando y controlClic para leer

| |

En este punto, el atacante tiene el control del sistema de la víctima. Puede realizar o lanzar sus acciones maliciosas dirigidas desde un servidor central conocido como C&C (Command and Control), robar credenciales, realizar capturas de pantalla, tomar documentación confidencial, instalar otros programas, conocer cómo es la red del usuario, etc. |

| |

|

|

| |

|

|

Acción sobre el objetivoClic para leer

| |

Esta es la fase final en la que el atacante se hace con los datos e intenta expandir su acción maliciosa a más objetivos. La cadena de ataques no es lineal, sino cíclica, ya que cada una de sus fases se volvería a ejecutar para infectar a más víctimas. Por lo tanto, para romper la cadena y evitar que un ataque logre sus objetivos, será necesario estar realmente comprometido con la ciberseguridad. |

| |

|

|

| |

Una organización en la que los empleados tengan los conocimientos necesarios en materia de ciberseguridad, que mantenga todos los sistemas y equipos actualizados, que utilice las soluciones de seguridad adecuadas y que supervise su actividad de comunicaciones, aumentará significativamente su capacidad para detectar y responder a este tipo de incidentes de seguridad, dificultando mucho más a los delincuentes y evitando que los sistemas y la información almacenada en ellos se vean comprometidos. Mantenerse al día y formar y concienciar a sus empleados será la principal barrera contra cualquier amenaza o ataque dirigido. ¡Protege tu empresa! |

| |

|

Normas de protección contra las amenazas externas

Antes del ciberataqueClic para leer

| |

Ser proactivo es esencial para evitar parcial o totalmente los daños que puede causar un incidente de seguridad. Además, si no es posible evitarlo, estarás mejor preparado para dar una respuesta eficaz que minimice sus efectos. |

| |

|

| |

Ciberseguro

Los ciberseguros están indicados para los riesgos de menor probabilidad y mayor impacto, aquellos para los que tomar otras medidas es menos rentable que contratar un seguro que cubra las pérdidas en caso de producirse.

Sensibilización y formación.

Asegurarse de que, en todo momento, los empleados conocen, comprenden y cumplen las normas de ciberseguridad y las medidas de protección adoptadas, advirtiéndoles de los riesgos que pueden derivarse del mal uso de los dispositivos y soluciones tecnológicas a su disposición.

|

Análisis y evaluación de riesgos. El primer paso es revisar tus activos de información, a qué amenazas estás expuesto y por dónde tienes que empezar a cuidar la ciberseguridad de tu empresa.

Podemos analizar:

-

Las tecnologías que utilizamos (correo electrónico, web, teletrabajo, dispositivos móviles).

-

Actualización de nuestros dispositivos y sistemas

-

Uso de antivirus

-

Formación de los empleados en ciberseguridad

-

Gestión de contraseñas, etc.

|

| |

|

|

| |

Operativo y SIEMPRE actualizado

Antivirus

Antimalware

Copias de seguridad

Equipos actualizados

Control de acceso a datos relevantes

|

Durante el ciberataqueClic para leer

| |

|

| |

Preparación: se reúnen las herramientas necesarias para el tratamiento del incidente (antimalware, comprobadores de integridad de archivos o dispositivos, escáneres de vulnerabilidad, análisis de registros, sistemas de recuperación y copia de seguridad, análisis forense, etc.). |

| |

|

| |

Identificación: se detecta el incidente, se determina el alcance y se diseña una solución. En esta fase intervienen los responsables de negocio, de operaciones y de comunicación (contactos con el soporte técnico, el CERT, los expertos forenses, la policía o los asesores jurídicos si es necesario, etc.) |

| |

|

| |

Contención: evitar que el incidente se extienda a otros recursos. Como consecuencia, se minimizará su impacto (separando los ordenadores de la red afectada, desactivando las cuentas comprometidas, cambiando las contraseñas, etc.). |

| |

|

| |

Mitigación: se eliminan los elementos comprometidos, si es necesario y posible, y se reinstalan los sistemas afectados o se realizan copias de seguridad. En cualquier caso, las medidas de mitigación dependerán del tipo de incidente. |

| |

|

| |

Recuperación: el objetivo es devolver el nivel de funcionamiento a su estado normal para que las áreas de negocio afectadas puedan retomar su actividad. |

| |

|

| |

Recapitulación: se documentan los detalles del incidente. Para ello, se archivarán los datos recogidos y se discutirán las lecciones aprendidas. Se informará a los empleados y se les enseñarán las recomendaciones destinadas a prevenir futuras situaciones de riesgo. |

Después del ciberataqueClic para leer

| |

La gestión de un incidente no se limita a restablecer los sistemas y servicios afectados o a aplicar las medidas de seguridad necesarias para evitar que se repita. Tan importante es recuperar la actividad diaria de la organización como documentar correctamente todo lo ocurrido, evaluar los daños o revisar las políticas de la empresa. Con estas "lecciones aprendidas“ estaremos mejor preparados para detener un incidente similar. |

| |

|

|

|

| |

|

Informa del incidente: Contacta con las autoridades.

|

Aprende del indicente. Para evitar que se repita en el futuro y para solucionarlo si se repite

|

| |

|

|

|

| |

|

Documenta los detalles: Nos ayudará a aprender de lo ocurrido y a evaluar las medidas adoptadas.

|

Evalúa detalladamente los costes del incidente: Será una prueba en caso de juicio.

|

| |

|

|

|

| |

|

Revisa las políticas de la empresa. Lecciones aprendidas..

|

|

| |

|

|

|

|

Reproducir el audio

Reproducir el audio