|

Główne zagrożenia dla firm

WstępRozwiń

| |

Technologia stałam się naturalnym elementem w środowisku pracy. Internet, e-commerce i mobilność poprawią wydajność i komunikację z Twoimi klientami, współpracownikami i dostawcami. Podobnie jednak jak w świecie offline, tak i ten nowy wirtualny scenariusz niesie ze sobą pewne zagrożenia, których powinieneś/ powinnaś być świadomy/-a.

Zapewnienie bezpieczeństwa informacji W firmie jest obecnie ważniejsze niż kiedykolwiek wcześniej. Poniżej znajdziesz opis najczęstszych zagrożeń w sieci. Informacje te przydadzą Ci się

do wykrywania zagrożeń i zapobieganiu im. Jeśli natomiast dojdzie do ataku, to pomożemy Ci rozpoznać zagrożenie i podjąć odpowiednie działania.

|

|

PhishingRozwiń

| |

Phishing to rodzaj oszustwa popełnianego zazwyczaj za pośrednictwem poczty elektronicznej, choć można również wykorzystać inne środki, takie jak SMS-y (Smishing), sieci społecznościowe, komunikatory internetowe lub rozmowy telefoniczne (vishing). Celem cyberprzestępców jest kradzież poufnych informacji i danych logowania. W tym celu cyberprzestępcy często podszywają się pod znane firmy i organizacje, takie jak banki lub podmioty publiczne, firmy energetyczne lub logistyczne itp. |

| |

|

| |

Ataki cyberprzestępców typu phishing zawierają w treści wiadomości link prowadzący do fałszywej strony internetowej, zazwyczaj o takiej samej estetyce jak strona, pod którą próbuje się ona podszyć (web spoofing). Na tej stronie żądane są poufne informacje, które cyberprzestępcy chcą ukraść, zazwyczaj są to dane osobowe, poświadczenia dostępu i informacje finansowe. Aby nadać oszustwu bardziej prawdziwy charakter, fałszywa strona wykorzystuje zwykle nazwę domeny podobną do nazwy prawdziwej strony, co ma na celu oszukanie potencjalnych ofiar. |

| |

Po podaniu przez ofiarę ataku wszystkich wymaganych przez cyberprzestępców informacji, jest ona zazwyczaj przekierowywana na prawdziwą stronę internetową podszywającej się pod nią firmy. Dzięki temu oszustwo pozostaje niezauważone tak długo, aż ofiara zauważy jakieś różnice

i zgłosi je.

|

| |

|

|

|

Jak rozpoznać kampanię phishingową?

Kampanie phishingowe mają zazwyczaj kilka wspólnych czynników, które możemy wykryć i zapobiec ich wystąpieniu, aby nie zagrozić bezpieczeństwu firmy:

- Przeanalizuj nadawcę. Wiadomości phishingowe zawierają czasem nadawców, którzy nie pasują do organizacji, którą rzekomo reprezentują. Jest to pierwszy wskaźnik, który należy sprawdzić. W innych przypadkach cyberprzestępcy stosują technikę spoofingu, która polega na fałszowaniu nadawcy, tak aby wydawało się, że wiadomość pochodzi od uprawnionego podmiotu, podczas gdy tak nie jest.

- Wrażenie pilności. Cyberprzestępca straszy nas konsekwencjami, jakie poniesiemy, jeśli nie zastosujemy się do instrukcji, aby wejść na fałszywą stronę internetową i wprowadzić poufne informacje. Cyberprzestępcy próbują oszukać nas istotnymi kwestiami, takimi jak anulowanie usługi lub konta, grzywny, kary za nieuzyskanie dostępu na czas itd. Podczas pandemii COVID-19 cyberprzestępcy przywykli do stosowania przynęt opartych na tym i podobnych schematach, takich jak ostrzeżenia zdrowotne lub pomoc rządowa.

- Szukaj fałszywych linków. Linki często wyglądają na prawdziwe, a wiadomości zawierają prośbę o kliknięcie na odpowiedni tekst.

- Aby sprawdzić, gdzie faktycznie wskazuje link, możesz najechać na niego myszką i zobaczyć okno dialogowe na dole ekranu z prawdziwym adresem linku lub skorzystać z narzędzi online.

- Zwracaj uwagę na komunikaty bezosobowe. Komunikaty od legalnych podmiotów zazwyczaj odnoszą się do odbiorcy, używając imion i nazwisk. W przeciwieństwie do nich, cyberprzestępcy zazwyczaj nie znają tych danych osobowych, więc komunikacja jest bezosobowa.

- Sprawdź błędy ortograficzne i gramatyczne. Prawdziwy komunikat od jakiegokolwiek podmiotu nie będzie zawierał błędów ortograficznych lub gramatycznych, ponieważ komunikacja z klientami jest bardzo starannym aspektem.

|

| |

|

Ataki typu Man-in-the-Middle (MitM)Rozwiń

|

Atak MitM jest bardzo popularny wśród cyberprzestępców ze względu na ilość informacji, do których mogą uzyskać dostęp, jeśli im się powiedzie. Atak polega na przechwyceniu komunikacji pomiędzy dwoma lub więcej rozmówcami i podszyciu się pod jednego z nich. Pozyskane początkowo informacje są zmodyfikowane w taki sposób, aby wiadomości generowane przez hakera wyglądały, jakby należały do właściwego rozmówcy. |

| |

Okoliczności ataku mogą być różne.

Publiczne lub słabo zabezpieczone punkty dostępu do sieci Wi-Fi mogą stanowić zagrożenie, gdy osoba atakująca celowo zezwoli na nawiązanie połączenia w celu przeprowadzenia ataku typu Man-in-the-Middle". Innym sposobem stworzenie sieci, która swoją nazwą będzie zbliżona do innej pobliskiej sieci (SSID). To spowoduje zamieszanie i niektórzy użytkownicy będą się ze złośliwą siecią łączyli przypadkowo. Zwróć też uwagę na to, że niektóre urządzenia mogą być skonfigowane tak, aby automatycznie łączyć się z sieciami owartymi lub tymi, których nazwa SSID jest taka sama.

Sieci lokalne (LAN) są również podatne na tego typu ataki. Sprawca ataku musi mieć dostęp do lokalnej sieci wewnętrzej, gdzie może przeprowadzić atak polegający na oszukaniu komputerów korzystających z tejże sieci tak, aby uwierzyły, że jest to wiarygodne urządzenie, i aby cały generowany ruch przechodził przez urządzenie kontrolowane przez cyberprzestępcę.

Dostęp do sieci lokalnych może być realizowany fizycznie, np. za pomocą komputera, lub przy użyciu złośliwego oprogramowania, np. poprzez zainfekowanie określonych serwerów i możliwość manipulowania ich reakcjami.

Poandto hakerzy wykorzystują również luki w nieaktualnych przeglądarkach, dlatego powinieneś/ powinnaś zwrócić na nie szczególną uwagę

|

|

| |

Zazwyczaj bardzo trudno jest wykryć, że jesteś ofiarą ataku Man-in-the-Middle, dlatego pierwszym środkiem ochrony jest zapobieganie. Aby zminimalizować ryzyko stania się celem takiego ataku, możesz podjąć konkretne działania: |

|

sprawdzaj bezpieczeństwo stron internetowych (te z certyfikatami rozpoczynają się od HTTPS; weryfikuj, czy certyfikat należy do odpowiedniej firmy lub podmiotu)

|

|

chroń firmową sieć Wi-Fi — powinna mieć co najmniej WPA2-AES z silnymi, niemożliwymi do odgadnięcia hasłami; jeśli klienci muszą łączyć się z siecią w Twojej firmie, aktywuj sieć dla gości z ograniczonym dostępem do sieci firmowej. |

|

aktualizuj oprogramowanie swoich urządzeń, w szczególności systemu operacyjnego i przeglądarki. |

|

używaj silnych haseł i włącz dwustopniowe uwierzytelnianie, kiedy to tylko możliwe. |

|

unikaj łączenia się z otwartymi sieciami Wi-Fi (w kawiarniach, hotelach, na lotniskach itp.); jeśli musisz się połączyć, użyj wirtualnej sieci prywatnej lub VPN. |

|

jeśli musisz łączyć się za pośrednictwem sieci publicznych bez użycia VPN, unikaj ujawniania informacji osobistych za pomocą sieci społecznościowych lub bankowości internetowej. |

|

unikaj korzystania z darmowych sieci VPN, ponieważ nie wiadomo, kto za nimi stoi i w jaki sposób może wykorzystać informacje. |

|

unikaj otwierania wiadomości e-mail zawierających linki z nieznanych źródeł. |

|

używaj oprogramowania zabezpieczającego (takiego jak programy antywirusowe i antymalware) na komputerach firmowych i aktualizuj je na bieżąco. |

|

aktywuj software'owy firewall tam, gdzie to możliwe. |

|

zabezpiecz stronę firmową certyfikatem SSL. |

|

jeśli podejrzewasz lub masz pewność, że Twój komputer został zainfekowany (z powodu podejrzanych wyskakujących okienek, reklam itp.), wyczyścić komputer przed przesłaniem jakichkolwiek poufnych informacji. |

Atak typu Denial of Service (DOS)Rozwiń

|

Jednym z najważniejszych aktywów dla wielu firm jest ich strona internetowa: czy jest w formule wizytówki online czy rozbudowanego sklepu internetowego. Konkurencja, cyberprzestępcy, niezadowoleni pracownicy (obecni lub byli) mogą jednak sprawić, że strona internetowa Twojej firmy przestanie działać. Jednym z najczęstszych ataków, jakie sprawca może przeprowadzić, jest odmowa usługi — Denial of Sevice (DoS). |

| |

Czym jest atak typu Denial of Service?

Ten rodzaj ataku ma na celu obniżenie jakości usługi, na przykład strony internetowej, pozostawiając ją w stanie niefunkcjonalnym. Aby to osiągnąć, cyberprzestępcy wysyłają do sytemu hostującego daną usługę lawinę żądań. System nie jest w stanie ich obsłużyć, zasoby systemy są znacząco obciążone, a dostawa usługi zostaje przerwana.

|

| |

|

| |

Ataki typu denial-of-service mają poważne konsekwencje dla systemów. Wdrożenie środków zapobiegawczych ma kluczowe znaczenie, ponieważ o tym, że Twoja firma padła ofiarą takiego ataku, dowiesz się dopiero wtedy, gdy usługa przestanie działać. |

| |

|

| |

Środki ochrony w sieci wewnętrznej: |

|

Umieszczenie serwera www w strefie zdemilitaryzowanej (pomiędzy firewallami), zwanej również DMZ, uniemożliwi intruzowi dostęp do sieci wewnętrznej w przypadku włamania się do serwera www. |

|

Wdrożenie systemu wykrywania i zapobiegania włamaniom (IDS/IPS), który monitoruje połączenia,

zaalarmuje Cię w przypadku wykrycia prób nieautoryzowanego dostępu lub nadużycia protokołu |

| |

Środki ochrony w hostingu:

|

|

Jeśli zakontraktowałeś/-aś usługę hostingową, powinieneś/ powinnaś poznać szczegóły zabezpieczeń wdrożonych przez dostawcę. Zweryfikuj z dostawcą, kto będzie odpowiedzialny za konfigurację i administrację. |

| |

Szerokość pasma:

|

|

To być może najbardziej podstawowa forma ochrony, ale nie najmniej skuteczna. Potrzebujesz tak dużo pasma, jak to tylko możliwe. W ten sposób będziesz lepiej zarządzać ruchem w godzinach szczytu, kiedy może dość do odmowy świadczenia usług.

|

| |

Redundancja i równoważenie obciążenia: |

|

Redundancja polega na tym, że zasoby są powielane na więcej niż jednym serwerze. Równoważenie obciążenia pozwala na przypisanie pracy do jednego lub drugiego serwera w zależności od obciążenia, które obsługuje. Zabieg ten zmniejsza ryzyko ataku, jako że posiadanie więcej niż jednego serwera zmniejsza prawdopodobieństwo jego awarii z powodu przeciążenia.

|

| |

Rozwiązania zabezpieczające oparte na chmurze:

|

|

Jednym z rozwiązań, które powinien posiadać każdy ważny serwis internetowy, jest Web Application Firewall. WAF-y działają jak pośrednicy pomiędzy Twoim serwisem a użytkownikami, stanowiąc jednocześnie zabezpieczenie przed cyberprzestępcami lub botami. W przypadku ataku, WAF uniemożliwi złośliwemu połączeniu dotarcie do serwisu, dzięki czemu unikniesz odmowy świadczenia usług. |

| |

Zaktualizowane systemy: |

|

Niektóre ataki typu Denials of Service biorą swoje źródło w przestarzałych systemach, w których można znaleźć znacznie więcej podatności. Aktualizowanie oprogramowania (serwerów, systemów zarządzania treścią stron internetowych itp.) jest niezbędne, aby uniknąć wszelkiego rodzaju ataków.

|

Atak typu zero-dayRozwiń

|

Gdy twórca aplikacji lub usługi internetowej odkryje lukę w zabezpieczeniach swojego systemu, szybko wprowadza aktualizację lub poprawkę. A co się stanie, jeśli cyberprzestępca odkryje lukę jako pierwszy

i ją wykorzysta? Wtedy właśnie będzie to atak typu zero-day.

Głównym zagrożeniem jest to, że dopóki poprawka nie zostanie udostępniona i zainstalowana

przez użytkowników na ich urządzeniach, cyberprzestępcy mają wolną rękę w wykorzystywaniu luki

w zabezpieczeniach na swoją korzyść.

|

| |

|

|

W tej materii najważniejszym środkiem bezpieczeństwa jest utrzymywanie wszystkich narzędzi chroniących w stanie aktywnym. Aktualizowany program antywirusowy może zdecydować o tym, czy Twoje urządzenie zostanie zainfekowane czy też zagrożenie zostanie powstrzymane.

|

|

Innym podstawowym środkiem ochrony jest aktualizacja oprogramowania, z którego korzystamy. |

Corporate social networks: threats and security measures.Rozwiń

|

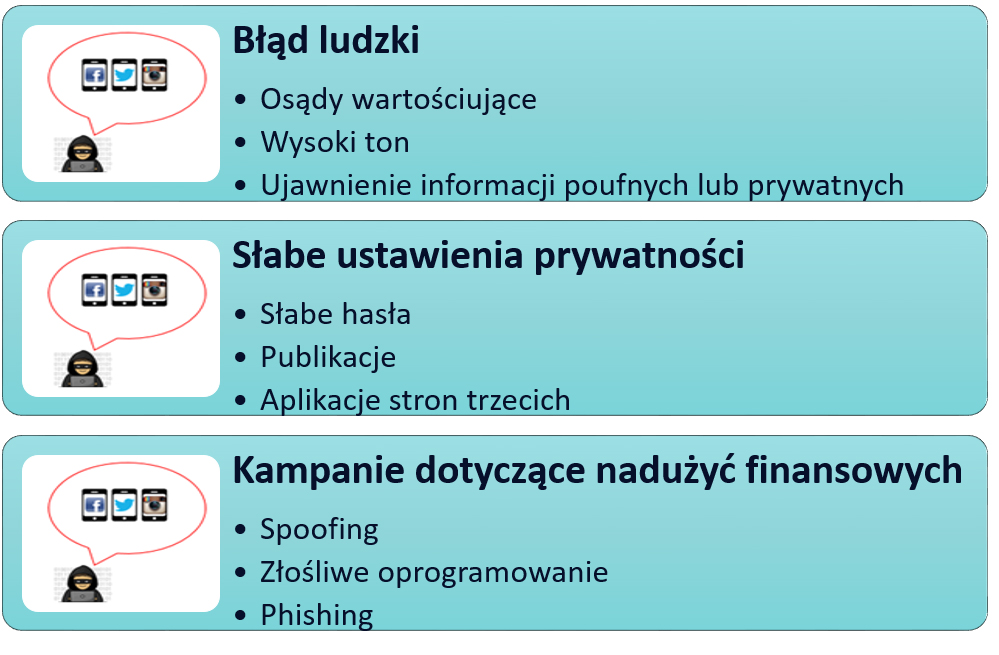

W dzisiejszych czasach sieci społecznościowe stały się bardzo ważnym narzędziem dla firm, umożliwiając im reklamowanie swoich produktów lub usług oraz nawiązywanie bliższych relacji z klientami lub potencjalnymi klientami. |

| |

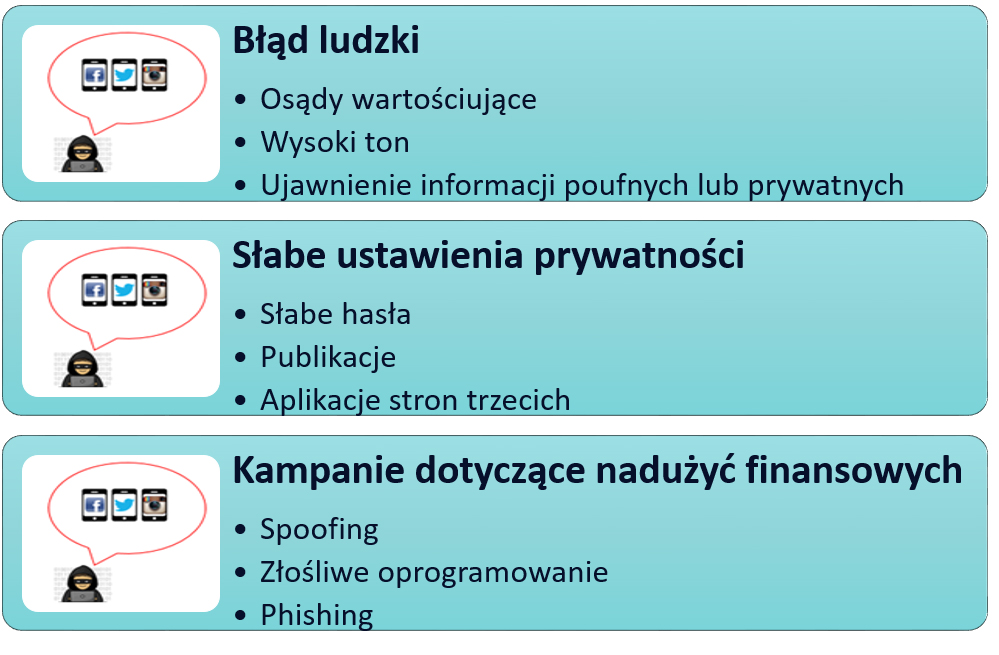

Co stanowi ryzykodla firmy?

|

| |

|

| |

Kreowanie wizerunku i reputacji firmy w sieciach społecznościowych nie jest łatwym zadaniem. Rynek niejednokrotnie już pokazał, że z powodu złego zarządzania cały wysiłek firmy może pójść na marne.

|

| |

Aby uniknąć wcześniej wymienionych zagrożeń, należy stwosować różne środki bezpieczeństwa i dobre praktyki w zakresie korzystania z sieci społecznościowych: |

| |

|

| |

Hasło

Mocne

Uwierzytelnianie dwuskładnikowe

Hasło jest kluczem dostępu do sieci społecznościowej. Jeśli osoba nieupoważniona uzyska dostęp do Twojego profilu, będzie w stanie publikować w Twoim imieniu lub uzyskać dostęp do Twoich obserwatorów poprzez bezpośrednie wiadomości, tym samym szkodząc wizerunkowi firmy.

|

|

Zdrowy rozsądek

Pomyśl przed publikacją

Przed opublikowaniem jakiejkolwiek informacji o firmie lub w imieniu firmy, zastanów się, czy może ona zostać wykorzystana przeciwko firmie

lub negatywnie wpłynąć na jej

wizerunek.

|

|

| |

|

Ustawienia prywatności

Prawidłowa konfiguracja ustawień prywatności

Opcje prywatności powinny być skonfigurowane tak restrykcyjnie, jak to tylko możliwe, aby nie miały wpływu na cel, jaki firma chce osiągnąć, korzystjąc z sieci społecznościowej, np. komunikacja z klientami lub nawiązywanie z nimi bliższych relacji..

|

|

Złośliwe oprogramowanie i linki

Niebezpieczne załączniki i przekierowania

Badź czujny wobec każdego załącznika lub linku wysłanego przez sieć społecznościową. Jeśli masz wątpliwości, nie otwieraj załącznika/ linku. Dodatkowo zadbaj o to, aby urządzenia z dostępem do sieci społecznościowych zawsze miały oprogramowanie antymalware.

|

Cyberbezpieczeństwo w pracy zdalnejRozwiń

|

Gdy firma zezwala pracownikom na pracę zdalną, zalecamy opracowanie polityki w zakresie zefiniowania aspektów technicznych i organizacyjnych aspekty. Dobrą praktyką jest ustalenie dozwolonych sposobów korzystania z usług biznesowych, a także charakterystyki i konfiguracji technologii, które mają być wykorzystywane do zdalnego dostępu, takich jak rodzaj urządzenia, dozwolone sieci, przedziały czasowe, domowe Wi-Fi itp.

|

| |

Kluczowe punkty dobrej polityki bezpieczeństwa dla MŚP: |

| |

|

| |

- Podnieś świadomość pracowników przed rozpoczęciem pracy zdalnej. Pracownicy muszą zostać przeszkoleni w zakresie cyberbezpieczeństwa i być świadomi polityki i środków, które zostaną wdrożone w firmie.

|

| |

- Regulamin ochrony zdalnego stanowiska pracy. Szczegółowy regulamin, który zawiera wszystkie niezbędne środkiochronne, dozwolone urządzenia, zainstalowane systemy, aplikacje i programy uznane za niezbędne do wykonywania codziennej pracy.

|

| |

- Lista użytkowników, którzy mają możliwość pracy zdalnej.

|

| |

- Procedury składania wniosków o pracę zdalną i udzielania zezwoleń na nią

|

| |

- Okres wdrażania i testowania. Przed rozpoczęciem pracy zdalnej konieczne jest przeprowadzenie oceny różnych scenariuszy i konfiguracji. Pochopne wdrożenie zdalnego systemu pracy może narazić poufne informacje firmy.

|

| |

- Testowanie obciążenia w symulowanych scenariuszach. Jeżeli duża liczba pracowników będzie wykonywała

pracę zdalną, powinieneś/ powinnaś ocenić obciążenie, jakie wystąpi w wewnętrznych systemach firmy.

- Aplikacje i zasoby, które mogą być używane przez każdego użytkownika.

- Bezpieczny dostęp. Do uwierzytelniania dostępu stosuj silne hasła i uwierzytelnianie dwuskładnikowe.

- Konfiguracja urządzeń do telepracy. Urządzenia wykorzystywane przez pracownika podczas pracy zdalnej powinny być wcześniej skonfigurowane przez specjalistów IT.

- Szyfrowanie nośników informacji.

- Planowanie tworzenia kopii zapasowych wszystkich nośników

- Wykorzystanie bezpiecznych połączeń poprzez VPNse of secure connections through a virtual private network (VPN)

|

|

| |

- Połączenie z Internetem. Gdy nie ma możliwości korzystania z sieci domowej lub innej sieci do pracy zdalnej, pracownik może skorzystać z sieci danych komórkowych 4G lub 5G, unikając tym samym połączenia z publicznymi sieciami Wi-Fi.

|

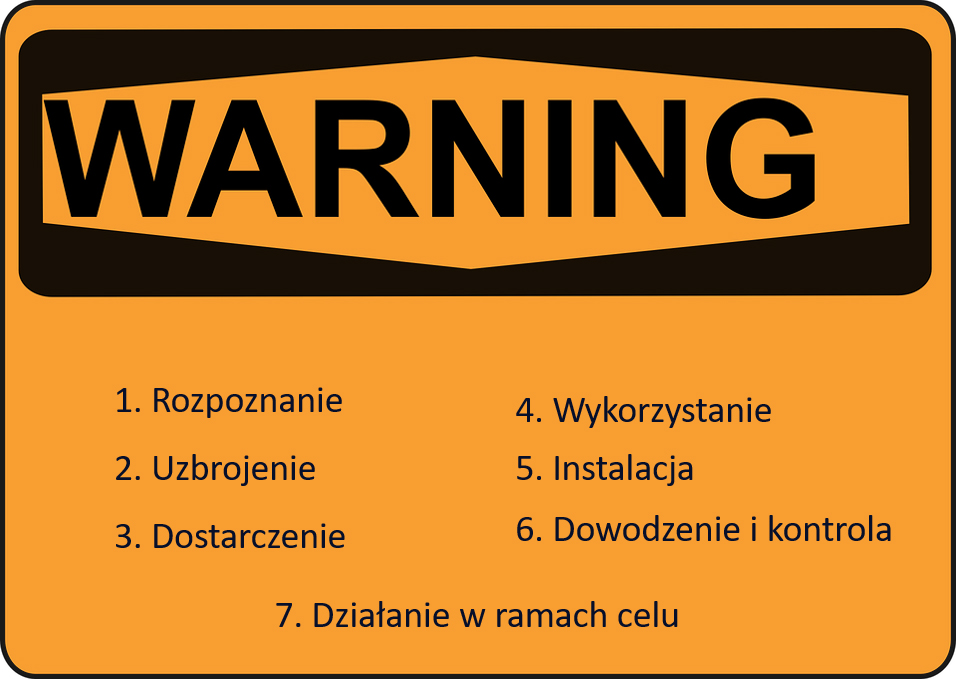

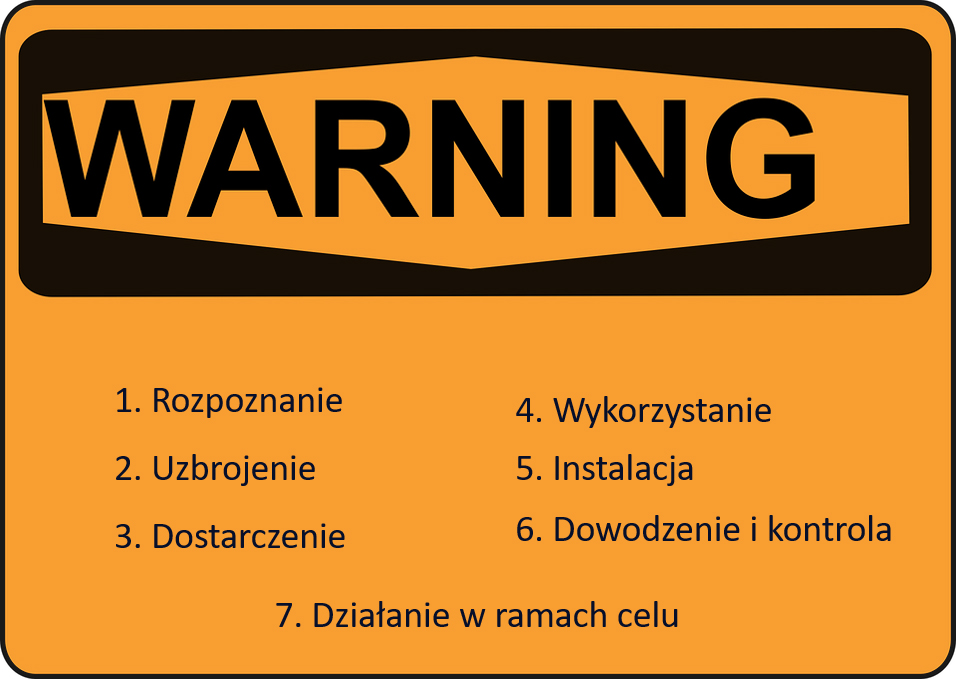

Siedem etapów cyberataku

WstępRozwiń

| |

Kluczem do wykrycia, powstrzymania, przerwania i odzyskania sprawności po cyberataku jest zrozumienie jego cyklu życia, a następnie opracowanie i wdrożenie wszystkich niezbędnych operacji w celu zapewnienia najwyższego stopnia bezpieczeństwa i ochrony. Ten cykl życia znany jest pod nazwą Cyber Kill Chain. |

| |

|

| |

|

| |

|

| |

Cyber Kill Chain składa się z 7 punktów, z których każdy reprezentuje jeden etap ataku. Mając świadomość kroków cyberprzestępcy, możesz zatrzymać atak na każdymetapie i zablokować jego sekwencję.

|

RozpoznanieRozwiń

| |

Cyberprzestępca gromadzi informacje o swoim celu, przyglądając się szczegółom publikowanym przez firmę, szukając informacji o wykorzystywanych przez nią technologiach i danych na portalach społecznościowych, a nawet kontaktując się poprzez maile. |

| |

Dysponując tymi informacjami, cyberprzestępca ocenia, które metody ataku mogą okazać się skuteczne. Z tego powodu, aby zapobiec wejściu w posiadanie tych danych przez cyberprzestępcę, pracownicy muszą być świadomi i rozwijać autentyczną kulturę bezpieczeństwa, weryfikując i ograniczając informacje udostępniane w sieci i na portalach społecznościowych lub stosując środki uniemożliwiające dostęp do nich. |

| |

|

|

UzbrojenieRozwiń

| |

Na tym etapie atak jest już przygotowywany. Cyberprzestępca może stworzyć dokument PDF lub Microsoft Office i załączyć go do wiadomości e-mail, podszywając się pod prawdziwą osobę,z którą firma często wchodzi w interakcje. Ponownie, świadomość cyberbezpieczeństwa to mechanizm, który najskuteczniej może powstrzymać atak na tym etapie. |

| |

|

|

| |

|

|

DostarczenieRozwiń

| |

W tej fazie atak jest wdrażany, np. poprzez otwarcie przez pracownika firmy zainfekowanego dokumentu wysłanego pocztą elektroniczną, wejście na stronę phishingową, itp. Świadomość tego typu ataków i nauka ich rozpoznawania będzie Twoją pierwszą linią obrony. |

| |

|

|

| |

|

|

WykorzystanieRozwiń

| |

W tej fazie następuje "eksplozja", czyli zainfekowanie komputera i sieci, do której urządzenie należy. Zazwyczaj odbywa się to poprzez wykorzystanie poznanej przez hakera luki, np. luki w zabezpieczeniach zdalnego pulpitu, która, jeśli nie zostanie załatana, umożliwi dostęp do komputera z zewnątrz.

Z tego powodu powinieneś/ powinnaś posiadać rozwiązania zabezpieczające i aktualizować

wszystkie systemy (w tym antywirusa) do najnowszej wersji.

|

| |

|

|

| |

|

|

InstalacjaRozwiń

| |

Na tym etapie sprawca ataku instaluje złośliwe oprogramowanie w systemie ofiary. Często zdarza się też, że instalacja nie jest wymagana, jak w przypadku kradzieży danych uwierzytelniających lub oszustwa "na CEO". W każdym przypadku szkolenia i świadomość w zakresie cyberbezpieczeństwa będą Twoją podstawową bronią w powstrzymywaniu ataków w tej fazie. Przydadzą się także zasoby techniczne, takie jak monitorowanie systemu — możesz je zorganizować przy użyciu własnej infrastruktury lub outsourcingu personelu lub usług. |

| |

|

|

| |

|

|

Dowodzenie i kontrolaRozwiń

| |

At this point, the attacker has control of the victim's system. He can perform or launch his malicious actions directed from a central server known as C&C (Command and Control), steal credentials, take screenshots, takes confidential documentation, install other programs, know what the user's network is like, etc. |

| |

|

|

| |

|

|

Działanie w ramach celuRozwiń

| |

Jest to ostatnia faza, w której sprawca ataku przejmuje dane i próbuje rozszerzyć swoje złośliwe działanie na kolejne cele. Cyber Kill Chain nie funkcjonuje liniowo, tylko cyklicznie, jako że każda z jego faz może być ponowiona w celu zaatakowania kolejnych ofiar. Dlatego, aby przerwać ten łańcuch i zapobiec realizacji celów hakera, musisz się poważnie zaangażować w bezpieczeństwo cybernetyczne. |

| |

|

|

| |

Organizacja, w której pracownicy posiadają niezbędne umiejętności w zakresie cyberbezpieczeństwa, która aktualizuje wszystkie systemy i urządzenia, korzysta z odpowiednich rozwiązań bezpieczeństwa i monitoruje swoją aktywność komunikacyjną, znacznie zwiększa swoją umiejętność wykrywania i reagowania na incydenty. Znacząco utrudnia także działania cyberprzestępców i zapobiega włamaniom do systemów i przechowywanych w nich informacji. Aktualizowanie, szkolenie i podnoszenie świadomości wśród pracowników będzie główną wartością w obliczu jakiegokolwiem zagrożenia lub ataku. Chroń swoją firmę! |

| |

|

Zasady ochrony przed zagrożeniami zewnętrznymi

Zanim nastąpi cyberatakRozwiń

| |

Bycie proaktywnym jest niezbędne, aby częściowo lub całkowicie uniknąć szkód, jakie może spowodować cyberbezpieczeństwa. Co więcej, jeśli uniknięcie go nie jest możliwe, będziesz lepiej przygotowany/-a do zapewnienia skutecznej reakcji w celu zminimalizowania jego skutków. |

| |

|

| |

Cyberubezpieczenie

Ubezpieczenia cybernetyczne są wskazane w przypadku ryzyk o mniejszym prawdopodobieństwie wystąpienia i większym wpływie,

czyli takich, w przypadku których podjęcie innych środków jest mniej opłacalne niż wykupienie ubezpieczenia pokrywającego straty w razie wystąpienia.

Świadomość i szkolenia.

Dopilnuj, aby pracownicy przez cały czas znali, rozumieli i przestrzegali zasad cyberbezpieczeństwa i przyjętych środków ochrony. Ostrzegaj ich przed zagrożeniami, które mogą wynikać z niewłaściwego wykorzystania dostępnych im urządzeń i rozwiązań technologicznych.

|

Analiza i ocena ryzyka. Pierwszym krokiem jest dokonanie przeglądu posiadanych zasobów informacyjnych, określenie,

na jakie zagrożenia jesteś narażony i od czego powinieneś zacząć dbać o cyberbezpieczeństwo swojej firmy.

Sprawdź swoje umiejętności w obszarach:

-

Technologie, z których korzystasz (poczta elektroniczna, Internet, praca zdalna, urządzenia mobilne).

-

Aktualizowanie naszych urządzeń i systemów

-

Użycie programu antywirusowego

-

Szkolenie pracowników w zakresie cyberbezpieczeństwa

-

Zarządzanie hasłami, itp.

|

| |

|

|

| |

Działające i ZAWSZE aktualne

Antywirus

Antimalware

Kopie zapasowe

Zaktualizowane aplikacje

Kontrola nad dostępem do odpowiednich danych

|

Podczas cyberatakuRozwiń

| |

|

| |

Przygotowanie: gromadzone są narzędzia niezbędne do obsługi incydentu (oprogramowanie antywirusowe, programy sprawdzające integralność plików lub urządzeń, skanery podatności, analiza dzienników, systemy odzyskiwania i tworzenia kopii zapasowych, analiza kryminalistyczna itp.). |

| |

|

| |

Identyfikacja: wykrycie incydentu, określenie jego zakresu i opracowanie rozwiązania. W tej fazie uczestniczą kierownicy ds. biznesu, operacji i komunikacji (kontakty ze wsparciem technicznym, CERT, ekspertami kryminalistycznymi, w razie potrzeby z policją lub doradcami prawnymi, itp.). |

| |

|

| |

Ograniczanie: zapobieganie rozprzestrzenianiu się incydentu na inne zasoby. W konsekwencji, jego wpływ zostanie zminimalizowany (oddzielenie komputerów od dotkniętej sieci, wyłączenie zagrożonych kont, zmiana haseł, itp.). |

| |

|

| |

Łagodzenie skutków: jeśli to konieczne i możliwe, zagrożone elementy są eliminowane, a dotknięte systemy są ponownie instalowane lub tworzone są ich kopie zapasowe. W każdym przypadku, środki łagodzące będą zależały od rodzaju incydentu. |

| |

|

| |

Odzyskiwanie: celem jest przywrócenie poziomu działania do normalnego stanu, tak aby dotknięte obszary działalności mogły wznowić swoją działalność. |

| |

|

| |

Podsumowanie: szczegóły incydentu są dokumentowane. W tym celu zebrane dane zostaną zarchiwizowane, a wyciągnięte wnioski omówione. Pracownicy zostaną poinformowani i zapoznani z zaleceniami mającymi na celu zapobieganie sytuacjom zagrożenia w przyszłości. |

Po cyberatakuRozwiń

| |

Zarządzanie incydentem to nie tylko kwestia przywrócenia dotkniętych systemów i usług, zastosowania niezbędnych środków bezpieczeństwa, aby zapobiec ponownemu wystąpieniu incydentu. Równie ważne jest przywrócenie codziennej działalności organizacji, jak i właściwe udokumentowanie wszystkiego, co się wydarzyło, oszacowanie szkód czy przegląd polityki firmy. Dzięki tym działaniom będziesz lepiej przygotowany/-a

do powstrzymania podobnego incydentu w przyszłości. |

| |

|

|

|

|

|

| |

|

Zgłoś incydent: Skontaktuj się z władzami.

|

|

Wyciągnij wnioski: Aby zapobiec powtórce w przyszłości lub naprawić go, jeśli się powtórzy

|

|

| |

|

|

|

|

|

| |

|

Dokumentuj szczegóły: Pomoże to wyciągnąć wnioski i ocenić podjęte działania.

|

|

Szczegółowo oceń koszty zdarzenia: To dowód w przypadku procesu sądowego

|

|

| |

|

|

|

|

|

| |

|

Przejrzyj: Wyciągnięte wnioski.

|

|

|

|

| |

|

|

|

|

|

|

Włącz dźwięk

Włącz dźwięk