|

Best Practices Rinforzare la passwordClicca per leggere

Sembra scontato, ma una password sicura è la prima arma per proteggersi dagli attacchi informatici. Cambiarla spesso, inoltre, aiuta a ridurre i rischi. Passwords best practices È risaputo che una buona password deve contenere almeno una lettera maiuscola, almeno un numero, e almeno un simbolo(like % # &). Inoltre, deve avere almeno 7 caratteri. Mettiamo caso che hai un cane di nome Rusty. Lo hai adottato nel 2018. Così la password del tuo PC e della tua mail è Rusty-2018. Facile da ricordare, giusto? Ma anche facile da decifrare!.

Allora, cosa fare?Impara come pensare a delle password sicure. Una buona password, difficile da decifrare, deve essere:

Utilizza un gestore di password Un gestore di password è un programma per computer, basato sul servizio web o plug-in, che permette agli utenti di generare e gestire le loro password. È possibile scegliere Keeper, Lastpass, o Dashlane. https://en.wikipedia.org/wiki/List_of_password_managers https://en.wikipedia.org/wiki/List_of_password_managers Al posto delle password, utilizza passphrasesClicca per leggere

Una passphrase è una combinazione di parole e simboli che formano una frase. La frase non deve essere grammaticalmente corretta. Le passphrase di solito contengono fino a 40 caratteri. La principale differenza con le password sono gli spazi –le password non li hanno, le passphrase ce l'hanno. Passphrases best practices

Relevant links: TechTarget > Passphrase (https://searchsecurity.techtarget.com/definition/passphrase); John Carroll University > Password vs Passphrase (https://password.jcu.edu/public/passphrase.php)

Una passphrase potrebbe essere presa da una citazione di Alexander Gram:

Oppure essere formata da numeri e parole a caso: Male h0rse 21, viLLag3 rAce.

Qualsiasi cosa scegli, ricordati di aggiornare la passphrase regolarmente. Non scriverla da nessuna parte così non c’è il rischio che venga scoperta. Decidi a chi farla sapere — anche all’interno del team non c’è bisogno che tutti sappiano le password e passphrase.. Se possibile, utilizza più di un livello di autenticazioneClicca per leggere

Un hacker potrebbe decifrare una password o una passphrase.Questo è il motive per cui, se ne hai la possibilità, utilizza l’autenticazione a due fattori (2FA). 2FA è un livello addizionale di sicurezza per la tua password/ passphrase, creato per garantire che nessuno oltre a te la la possa decifrare, a meno che non sia stato tu a dirglielo. Come funziona 2FA?

Non scrivere a nessuno la passwordClicca per leggere

Se hai bisogno di condividere la password con il tuo team, utilizza un gestore di password come Keeper, LastPass, or DashLane. Imposta domande di sicurezza difficili da indovinareClicca per leggere

Spesso, quando si crea un profile viene richiesto di impostare una domande di sicurezza. (e.s. film preferito, giorno del primo appuntamento, nome del primo gatto, etc.).

Informati e scegli delle domande non facile da indovinare. Inoltre, informa i tuoi impiegati e partner. Relevant link: Avast > How to create a strong password (https://blog.avast.com/strong-password-ideas) Aggiorna regolarmente tutte le appClicca per leggere

Preoccupati di aggiornare costantmente l’antivirus. Fai una scansione del PC almeno una volta a settimana. Ricorda che qualsiasi tipo di connessione ad internet è vulnerabile, e tu la utilizzi quotidianamente. Inoltre, preoccupati di aggiornare il Sistema operativo, web browser, cloud, le app di comunicazione, etc. La più piccolo vulnerabilità potrebbe rendere più facile un attacco da parte dei cybercriminali. Aggiorna regolarmente i deviceClicca per leggere

Gli imprenditori spesso si dimenticano di aggiornare device differenti da laptop e pc, ma durante le attività I cybercriminali potrebbero attaccare qualsiasi dispositivo. Potrebbero attaccare il route, la stampante o il fax. Aggiorna il firmware e tutti gli altri dispositive connessi alla rete— persino il microonde e il forno della cucina. Stai attento quando utilizzi reti Wi-Fi pubblicheClicca per leggere

Il wi-fi pubblico è disponibile ovunque, nei ristoranti,nei coffee shops, o all’ aeroporto. Come imprenditore, potresti aver bisogno della rete in qualsiasi momento. La domanda è: è sicuro utilizzare wi-fi pubblici? Se è possible, cerca di utilizzare il tuo router personale. Puoi utilizzare l’hotspot o un device esterno. Questa eventualità è sempre più sicura del wi-fi pubblico.

Come proteggersi, allora, dai persicoli della rete wi-fi pubblica?La soluzione migliore è utilizzare un VPN (Virtual Private Network). Relevant link: Kaspersky > Public Wifi Security (https://www.kaspersky.com/resource-center/preemptive-safety/public-wifi)

Cos’è un VPN?VPN è l’acronimo di Virtual Private Network. Virtual in quanto la rete non esiste in un luogo fisico, ma virtuale. Private si spiega da solo: è una rete di cui non si può usufruire gratuitamente. È generalmente più sicura di una rete pubblica perchè limita le connessioni ed è molto più difficile per i cybercriminali spiare i dati attraverso una rete pubblica.

Come ottenere l’accesso?È possibile impostare la propria VPN o utilizzare uno dei tanti fornitori di servizi VPN a pagamento. Siate cauti! Anche se potresti imbatterti in VPN gratuite in tutto il web, usarle potrebbe essere ancora più pericoloso che usare la connessione wifi gratuita in aeroporto. Dipende tutto da come funzionano le VPN. Relevant link: Algo VPN > Self hosted VPN solution (https://github.com/trailofbits/algo)

Come funziona un VPN?Quando si accede a qualsiasi risorsa su Internet, l'intera comunicazione avviene tramite pacchetti. Un pacchetto è un piccolo pezzo di dati che seguono percorsi diversi per raggiungere la destinazione finale. Ecco come appare una "vita" semplificata di un pacchetto senza VPN:

Dalla figura si nota come i vostri pacchetti viaggiano non criptati attraverso la rete wifi gratuita. Ciò significa che qualsiasi hacker che ha ottenuto l'accesso a tale rete li può intercettare e quindi rubare tutti i dati sensibili inviati e ricevuti. Ora confrontiamolo con la "vita" del pacchetto con VPN abilitato :

Come puoi vedere, il pacchetto è crittografato fino al server VPN. Questo come avviene? Il client VPN installato sul dispositivo incapsula il pacchetto originale in un altro, criptato. Quel pacchetto criptato viene quindi inviato attraverso il wifi gratuito e il Internet Service Provider al server VPN. Svantaggi nell’utilizzo delle VPNNaturalmente, come in tutte le cose, ci sono degli svantaggi. Prima di tutto, la VPN che si sta utilizzando deve essere assolutamente affidabile. Infatti, la tua VPN potrebbe essere progettata per intercettare tutti i dati proprio mentre qualche malintenzionato sta utilizzando una rete pubblica per ottenerli. Ciò significa che le VPN impostate con scopi fraudolenti sono estremamente pericolosi per il vostro business. Fare un inventarioClicca per leggere

Oggi, possedere un business comporta degli sforzi, da parte tua e del tuo team, molto maggiori rispetto a qualche anno fa. È necessario ricordare molti più nomi di app, login, password ecc.. Come preparare l’inventario?Esempio di inventario:

Relevant link: Verve Industrial > What is OT/ICS Asset Inventory and Why is it the Foundation of a Cyber Security Program? (https://verveindustrial.com/resources/blog/what-is-ot-ics-asset-inventory-and-why-is-it-the-foundation-of-a-cyber-security-program/)

Dove conservare l’inventario?Le GI utilizzano piattaforme speciali come: • Otorio (https://www.otorio.com) • Axonius (https://www.axonius.com/platform) È disponibile una demo gratuita se ti piacerebbe testarle. Oppure, puoi affidarti alle soluzioni pensate dalla global IT community: • CIS Controls (https://www.cisecurity.org/controls/inventory-and-control-of-software-assets/) Questo strumento è libero e open source. È costantemente aggiornato, e tra i suoi sviluppatori ci sono aziende, agenzie governative, istituzioni e individui provenienti da ogni parte dell'ecosistema (cyber-analisti, cercatori di vulnerabilità, fornitori di soluzioni, utenti, consulenti, politici, dirigenti, università, revisori dei conti, ecc.).

Deactivate all unused servicesClicca per leggere

Grazie all’inventario, è possibile gestire i servizi inutilizzati, prodotti e applicazioni che Rivedi le connessioni tra i deviceClicca per leggere

Non tutti i dispositivi aziendali hanno bisogno di parlare tra di loro o la rete. Rivedere tutte le connessioni e decidere se è necessario o no. Crea livelli di accesso ai datiClicca per leggere

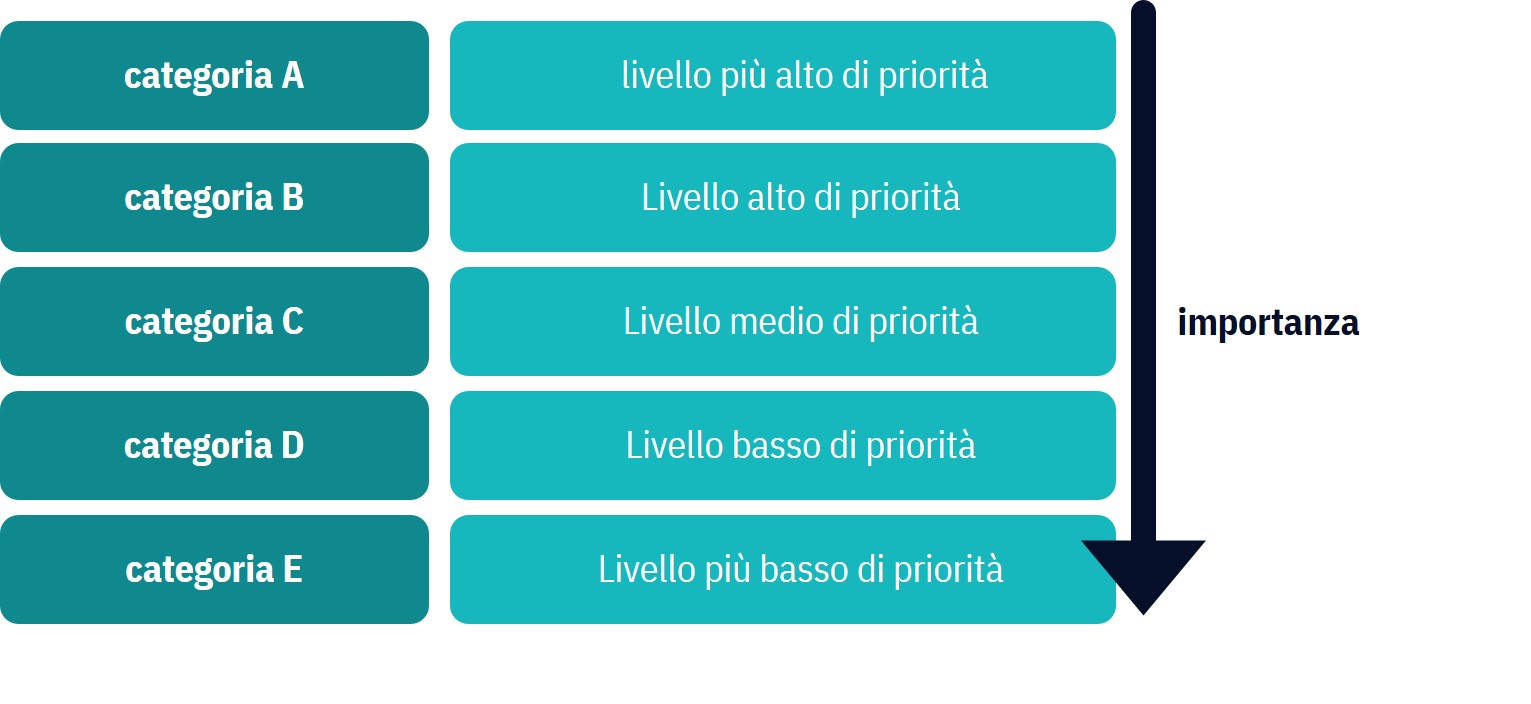

Inoltre, così come non tutti i dispositivi devono necessariamente parlare tra di loro, non tutti i dipendenti hanno bisogno di avere accesso a tutti i dati, account e documenti. Se hai già creato l'inventario, è possibile controllare i dispositivi e il software. Ora è il momento di creare un altro documento che vi aiuterà a gestire la sicurezza informatica - livelli di accesso ai dati. Dove iniziare?Principi livello di accesso ai datiCome abbiamo detto, i livelli di accesso si basano su una serie di autorizzazioni e restrizioni. Prima di tutto, è necessario categorizzare tutti i dati, tra cui app e software, e si deve dare loro la priorità, ad esempio.

Questa tabella è solo un esempio, naturalmente. Sta a voi decidere quanti livelli indicare. La cosa più importante è stabilire chi dovrebbe avere accesso ai dati e su quali basi. I livelli di accesso possono essere creati da soli o con il supporto di un esperto. Qualunque cosa tu scelga, ricordati di informare i tuoi dipendenti sul tipo di livello che hai loro assegnato. Informali su come utilizzare questi livelli durante l’attività ordinaria e in caso di crisi. • un esperto di sicurezza informatica

• un consulente di sicurezza informatica

• un analista di sicurezza informatica

• un amministratore del sistema IT.

Non conservare tutti i dati in un unico postoClicca per leggere

Ciò non significa che non è possibile mantenere i dati in un unico cloud sicuro. Il punto è che se alcuni dati importanti per la vostra azienda, come i dati dei clienti o dati finanziari, sono conservati in un’unica schermata, sarà facile per un cybercriminale rubarli tutti con uno screenshot fatto con lo smartphone.

Ricorda che un semplice screenshot può essere facilmente rubato mentre un collaboratore sta semplicemente lavorando in un caffè o all’aeroporto ecc...

Utilizza protezioni per lo schermo TPUClicca per leggere

Come abbiamo detto, anche unVPN non può proteggere completamente i tuoi dati in un luogo pubblico. Ecco perché ti consigliamo di utilizzare speciali screen protector in TPU (poliuretano termoplastico).

Relevant link: Viola Pan > Part Three: PET, TPU, or Tempered Glass – all you need to know to choose a screen protector (https://www.linkedin.com/pulse/part-three-pet-tpu-tempered-glass-all-you-need-know-choose-viola-vmax/) Insegnalo agli altriClicca per leggere

Tenete a mente che la sicurezza informatica non è un'attività una tantum. E 'un piano a lungo termine che dovrebbe essere attuato progressivamente e con saggezza. Richiede il coinvolgimento di tutti i dipendenti, anche se non necessariamente allo stesso modo. Tutto dipende dal piano di gestione delle crisi informatiche dell'azienda. Sei pronto per iniziare? |

Incrementare la conoscenza su come gestire adeguatamente la cybersecurity in un’azienda; inoltre, forniremo ulteriori consigli facili da implementare

Questo toolkit contiene 15 best practice per aiutarti a migliorare il piano di gestione della sicurezza informatica della tua azienda. Imparerai come creare password forti e valutare quale password è la soluzione migliore per proteggere i tuoi dati. Riceverai istruzioni su come aggiornare i dispositivi e il software che utilizzi per scopi aziendali.

Materiale formativo correlato

Riprodurre l’audio

Riprodurre l’audio