|

Principalele amenințări pentru companii

IntroducereApasa pentru a citi

| |

Tehnologia a preluat mediile noastre de lucru.

Internetul, comerțul electronic și mobilitatea ne aduc îmbunătățiri în ceea ce privește productivitatea și comunicarea cu clienții, colaboratorii și furnizorii noștri. Dar, așa cum se întâmplă și în lumea reală, acest nou scenariu virtual prezintă și riscuri de care trebuie să fim conștienți.

Garantarea securității informațiilor companiei este, mai mult ca niciodată, vitală pentru orice afacere.

Vom enumera unele dintre cele mai comune amenințări. Aceste informații sunt foarte utile pentru detectarea amenințărilor, astfel încât să putem preveni apariția acestora. Dacă atacul a avut loc, îl puteți recunoaște și acționa în consecință.

|

|

PhishingApasa pentru a citi

| |

Phishing-ul este un tip de fraudă comisă în general prin e-mail, deși pot fi folosite și alte mijloace, precum SMS-ul (smishing), rețelele sociale, aplicațiile de mesagerie instantanee sau apelurile telefonice (vishing). Scopul infractorilor cibernetici este de a fura informații confidențiale și parole. În acest scop, infractorii cibernetici folosesc adesea identitatea unor companii și organizații binecunoscute, cum ar fi entități bancare sau publice, companii energetice sau de logistică etc. |

| |

|

| |

Atacurile cibernetice de tip phishing conțin un link în corpul mesajului care duce la o pagină web frauduloasă, în general cu aceeași estetică ca pagina web legitimă pe care încearcă să o copieze (web spoofing). Pe acest site sunt solicitate informațiile confidențiale pe care infractorii cibernetici doresc să le fure, care sunt în general informații personale, parole și informații financiare. Pentru a face frauda mai veridică, site-ul web fraudulos folosește de obicei un nume de domeniu similar cu cel legitim, urmărind întotdeauna să păcălească potențialele victime

|

| |

Odată ce victima atacului a furnizat toate informațiile solicitate de infractorii cibernetici, aceștia sunt, de obicei, redirecționați către site-ul legitim al companiei uzurpate, astfel încât frauda să treacă neobservată cât mai mult timp, până când victima ia cunoștință de aceasta și o raportează.

|

| |

|

|

|

Cum să identifici o campanie de phishing?

Campaniile de phishing au de obicei câțiva factori comuni pe care îi putem detecta pentru a preveni compromiterea securității companiei:

- Analizați expeditorul. E-mailurile de phishing conțin uneori expeditori care nu se potrivesc cu organizația pe care se presupune că o reprezintă. Acesta este primul indicator de verificat. În alte cazuri, infractorii cibernetici folosesc tehnica de email spoofing, care constă în falsificarea expeditorului, astfel încât să pară că provine de la entitatea legitimă atunci când nu o face.

- Generează un sentiment de urgență. Infractorul cibernetic ne sperie cu consecințele pe care le vom suferi dacă nu urmăm instrucțiunile de a accesa o pagina web frauduloasă și de a introduce informații confidențiale. Infractorii cibernetici încearcă să ne păcălească frecvent cu probleme precum anularea serviciului sau a contului, amenzi, penalități pentru neaccesarea la timp etc. În timpul pandemiei de COVID-19, infractorii cibernetici s-au adaptat să folosească momeli bazate pe această temă și orice aspect care ar putea-o cuprinde , cum ar fi avertismente de sănătate sau ajutoare guvernamentale.

- Căutați link-uri false. Link-urile par adesea autentice și ne solicită să facem click pe textul corespunzător.

- Pentru a verifica unde duce de fapt link-ul, treceți mouse-ul peste el și veți vedea caseta de dialog din partea de jos a ecranului cu adresa reală a link-ului. Puteți utiliza, de asemenea, instrumente online.

- Acordați atenție comunicărilor impersonale. Comunicările de la entitățile legitime se adresează de obicei destinatarului folosind prenumele și numele. În schimb, infractorii cibernetici nu cunosc de obicei aceste detalii personale, așa că mesajele sunt impersonale.

- Verificați greșelile de ortografie și gramaticale. O comunicare autentică de la orice entitate nu va conține greșeli de ortografie sau gramaticale, deoarece acordă atenție comunicării cu clienții.

|

| |

|

Atacul Man-in-the-Middle (MitM)Apasa pentru a citi

|

Atacul MITM este foarte popular în rândul infractorilor cibernetici din cauza cantității de informații pe care o pot accesa dacă au succes. Atacul se bazează pe interceptarea comunicării între 2 sau mai mulți interlocutori pentru a folosi identitatea unuia dintre ei, cu scopul de a vedea informația și de a o modifica, în așa fel încât răspunsurile primite de la unul dintre interlocutori să poată fi ale atacatorului și nu ale interlocutorului legitim. |

| |

Putem identifica diferite condiții ale atacului.

Punctele de acces Wi-Fi publice sau cu securitate scăzută pot prezenta un risc atunci când un atacator permite în mod deliberat stabilirea unei conexiuni pentru a efectua un atac MitM.

O altă metodă este imitarea numelui unei rețele din apropiere (SSID) pentru a crea confuzie, astfel încât unele persoane să se conecteze din greșeală la aceasta, iar multe dispozitive sunt configurate implicit să se conecteze fără a cere permisiune, conectându-se automat la cele mai apropiate rețele deschise sau al căror nume SSID este la fel.

|

|

| |

Rețelele locale (LAN) sunt, de asemenea, vulnerabile la acest tip de atac. Atacatorul trebuie să aibă acces la rețeaua corporativă locală, de unde poate lansa un atac care constă în păcălirea calculatoarelor din rețeaua locală să creadă că este un dispozitiv legitim în rețea, forțând de asemenea tot traficul generat să treacă prin dispozitivul controlat de către criminalul cibernetic. Accesul la rețelele locale poate fi efectuat fizic, de exemplu cu un computer, sau folosind programe malware, de exemplu prin infectarea anumitor servere și prin posibilitatea de a manipula răspunsurile acestora.

Pe de altă parte, atacatorii exploatează și vulnerabilitățile din browserele învechite, așa că trebuie să acordăm o atenție deosebită acestui aspect.

De obicei, este foarte greu de detectat un atac Man in The Middle, motiv pentru care prevenirea este prima măsură de protecție. Pentru a minimiza riscul de a deveni ținta unui astfel de atac, putem întreprinde câteva acțiuni specifice:

|

|

Acces la site-uri web securizate cu certificate (cele care încep cu HTTPS, verificând dacă certificatul aparține companiei sau entității corespunzătoare)

|

|

Protejați rețeaua Wi-Fi a companiei. Rețeaua noastră ar trebui să fie cel puțin WPA2-AES cu parole puternice, imposibil de ghicit. Dacă clienții trebuie să se conecteze la o rețea din compania noastră, activați o rețea de oaspeți cu acces restricționat la rețeaua corporativă. |

|

Mențineți actualizat software-ul echipamentului, în special sistemul de operare și browserul. |

|

Folosiți parole puternice și activați autentificarea în doi pași ori de câte ori este posibil. |

|

Evitați conectarea la rețele Wi-Fi deschise (în cafenele, hoteluri, aeroporturi etc.); dacă trebuie să vă conectați, utilizați o rețea privată virtuală sau VPN. |

|

Dacă trebuie să vă conectați la rețele publice fără a utiliza un VPN, evitați dezvăluirea informațiilor personale, precum rețelele sociale sau serviciile bancare online. |

|

Evitați utilizarea VPN-urilor gratuite, deoarece nu se știe cine se află în spatele lor și cum pot folosi informațiile. |

|

Evitați deschiderea link-urilor din e-mail provenite din surse necunoscute. |

|

Utilizați software de securitate, cum ar fi programe de antivirus și antimalware, pe computerele de muncă și faceți update-uri constante. |

|

Activați paravanul de protecție software pe acele sisteme care o permit. |

|

Securizați site-ul corporației cu un certificat SSL. |

|

Dacă am suferit vreo infecție în computerele noastre sau bănuim că se întâmplă (din cauza unor acțiuni ciudate precum pop-up-uri, reclame etc.), trebuie să curățăm computerul înainte de a transmite orice informație sensibilă. |

Atacul Denial of Service (DOS)Apasa pentru a citi

|

Unul dintre cele mai importante atuuri pentru multe companii este site-ul lor, fie că este o simplă pagină informativă sau ceva esențial pentru afacere, cum ar fi un magazin online. Concurenții, criminalii cibernetici, angajații furioși sau foștii angajați etc. pot scoate site-ul companiei din afaceri. Unul dintre cele mai frecvente atacuri pe care le pot efectua este un denial of service (DoS) |

| |

Ce este un astfel de atac?

Acest tip de atac are ca scop reducerea calității unui serviciu, de exemplu, o pagină web, lăsând-o într-o stare nefuncțională. Pentru a realiza acest lucru, infractorii cibernetici saturează resursele sistemului care găzduiesc serviciul pentru a fi întrerupt, trimițându-le o avalanșă de solicitări pe care sistemul nu este capabil să le gestioneze.

|

| |

|

| |

Aceste atacuri au consecințe grave pentru sistemele atacate. Implementarea măsurilor preventive va fi esențială pentru că vom ști că am fost victimele acestui atac abia atunci când serviciul își va înceta activitatea. |

| |

|

| |

Măsuri de protecție în rețeaua internă |

|

Localizați serverul web într-o zonă demilitarizată (între firewall-uri), numită și DMZ, împiedicând astfel un intrus să acceseze rețeaua internă dacă intră în serverul web |

|

Implementați unui sistem de detectare și prevenire a intruziunilor (IDS/IPS) care monitorizează conexiunile și ne avertizează dacă detectează încercări de acces neautorizat sau utilizarea greșită a protocolului; |

| |

Măsuri de protecție în găzduire:

|

|

Dacă ai contractat un serviciu de găzduire, ar trebui să afli despre măsurile de securitate implementate de furnizor. Verificați cu furnizorul care se va ocupa de configurarea și administrarea acestuia. |

| |

Lățime de bandă:

|

|

Poate fi cea mai elementară formă de protecție, dar nu este cea mai puțin eficientă. Trebuie să avem cât mai multă lățime de bandă posibil. În acest fel, vârfurile de trafic care provoacă refuzuri de serviciu pot fi gestionate mai bine.

|

| |

Redundanță și echilibrare a sarcinii: |

|

Redundanța constă în duplicarea activului pe mai multe servere.

Echilibrarea sarcinii permite alocarea de lucru unui server sau altuia, în funcție de volumul de lucru pe care îl suportă. Această măsură reduce riscurile de a suferi unul dintre aceste atacuri, deoarece dacă aveți mai mult de un server va reduce posibilitatea ca acesta să se oprească din cauza supraîncărcării.

|

| |

Soluții de securitate bazate pe cloud:

|

|

Una dintre soluțiile pe care ar trebui să le aibă orice serviciu web critic este un paravan de protecție pentru aplicații web. WAF-urile acționează ca intermediari între serviciul nostru web și utilizatori, interpunându-se infractorilor cibernetici sau roboților. În caz de atac, WAF-ul va acționa și va împiedica conexiunile rău intenționate să ajungă pe site, evitând astfel refuzurile de serviciu. |

| |

Sisteme actualizate: |

|

Unele dintre atacurile de negare a serviciului provin din sisteme învechite, deoarece acestea sunt mai vulnerabile.Menținerea la zi a software-ului (servere, sisteme de management al conținutului web etc.) este esențială pentru a evita orice tip de atac.

|

Atacul Zero-dayApasa pentru a citi

|

Când dezvoltatorul unei aplicații sau al unui serviciu web descoperă o defecțiune de securitate în sistemul său, aplică rapid o actualizare sau un patch pentru a o remedia. Dar ce se întâmplă dacă un criminal cibernetic descoperă vulnerabilitatea mai devreme și o exploatează? Aceasta este ceea ce este cunoscut sub numele de vulnerabilitate Zero-Day.

Principala amenințare este că până în momentul în care un patch este lansat și utilizatorii îl instalează pe computerele lor, infractorii cibernetici au mână liberă să exploateze vulnerabilitatea și să profite de defectul de securitate.

|

| |

|

|

Când vine vorba de vulnerabilități, cea mai importantă măsură pentru a ne proteja securitatea este să menținem toate instrumentele de protecție activate. Un antivirus actualizat poate face diferența între un dispozitiv infectat și o amenințare limitată.

|

|

În plus, o altă măsură fundamentală este menținerea la zi a întregului software pe care îl folosim. |

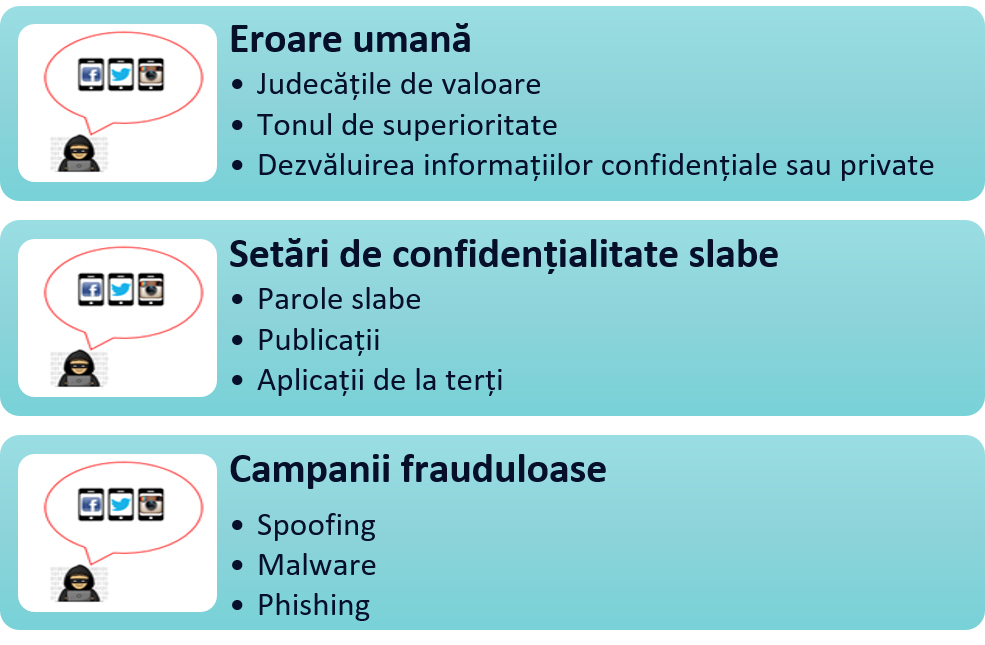

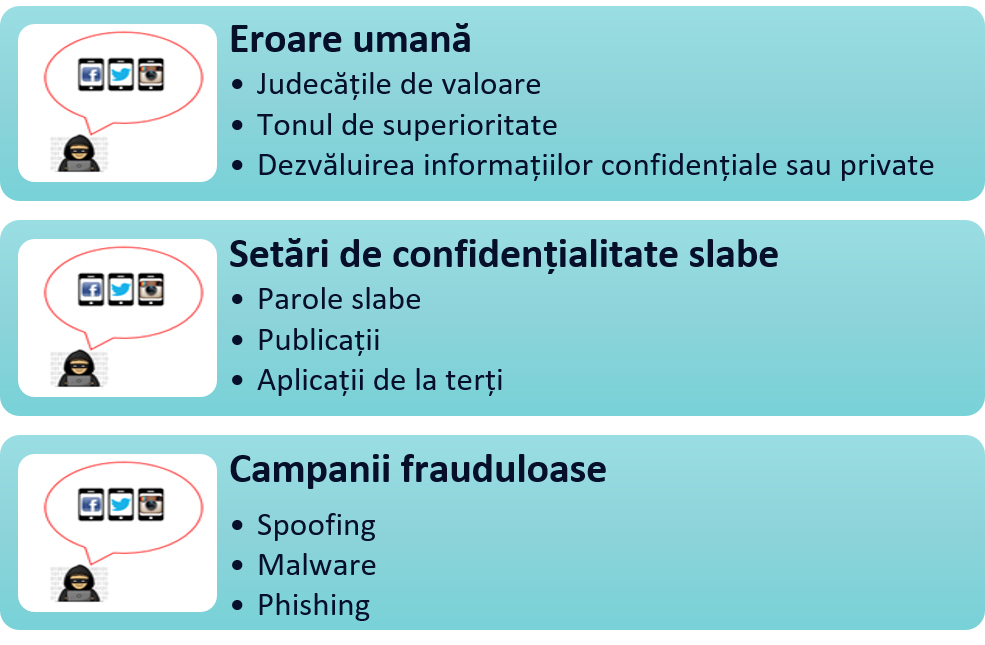

Rețele sociale corporative: amenințări și măsuri de securitateApasa pentru a citi

|

În zilele noastre, rețelele de socializare au devenit un instrument foarte important pentru companii, permițându-le să-și facă publicitate produselor sau serviciilor și să aibă o relație mai strânsă cu clienții sau potențialii clienți. |

| |

Riscuri pentru companie:

|

| |

|

| |

Construirea imaginii și reputației unei companii pe rețelele de socializare nu este o sarcină ușoară, iar de multe ori companiile pierd tot efortul și timpul pentru a-și crea o imagine ideală din cauza managementului defectuos.

|

| |

Pentru a evita riscurile de mai sus, vom urma o serie de măsuri de securitate și bune practici în utilizarea rețelelor sociale: |

| |

|

| |

Parolă

Puternică

Autentificare cu doi factori

Parola este cheia pentru a accesa rețeaua socială. Dacă o persoană neautorizată accesează profilul nostru, ar putea publica în numele nostru sau ar putea contacta urmăritorii prin mesaje directe, dăunând imaginii companiei.

|

|

Bun simț

Gândește-te înainte de a publica

Înainte de a publica orice informație despre companie sau în numele companiei, trebuie să ne gândim dacă aceasta poate fi folosită împotriva companiei sau poate afecta negativ imaginea companiei.

|

|

| |

|

Setarea opțiunilor de confidențialitate

Configurarea corectă a setărilor de confidențialitate

Opțiunile de confidențialitate ar trebui configurate cât mai restrictiv posibil, fără a afecta obiectivul stabilit de companie pentru rețeaua de socializare, cum ar fi comunicarea cu clienții și stabilirea unei relații mai strânse.

|

|

Programe malware și link-uri

Atașamente și link-uri rău

intenționate

Orice tip de atașament sau link trimis de rețeaua de socializare va fi considerat o potențială amenințare. Dacă aveți îndoieli, nu executați atașamentul și nu deschideți linkul. În plus, dispozitivele cu acces la rețelele sociale vor avea întotdeauna antimalware.

|

Securitate cibernetică în telemuncăApasa pentru a citi

|

Atunci când compania permite angajaților să lucreze de acasă, se recomandă elaborarea unei politici în acest scop, care să precizeze aspectele tehnice și organizatorice care definesc telemunca în companie. Este o bună practică să se stabilească utilizările permise ale serviciilor de afaceri, precum și caracteristicile și configurațiile tehnologiilor care vor fi utilizate pentru accesul de la distanță, cum ar fi tipul de dispozitiv, rețelele permise, intervalele orare, Wi-Fi acasă etc.

|

| |

Punctele cheie ale unei bune politici de securitate pentru IMM-uri sunt: |

| |

|

| |

- Creșteți gradul de conștientizare a angajaților înainte de a începe să lucreze la distanță. Angajații trebuie să fie instruiți în domeniul securității cibernetice înainte de a începe să lucreze la distanță și să cunoască politicile și măsurile care vor fi implementate în companie.

|

| |

- Reglementări privind protecția stațiilor de lucru la distanță. Un regulament specific care cuprinde toate măsurile necesare pentru protejarea stației de lucru, a dispozitivelor permise, a sistemelor instalate sau a aplicațiilor și programelor considerate necesare pentru efectuarea muncii zilnice.

|

| |

- Lista utilizatorilor care au opțiunea de a lucra de la distanță.

|

| |

- Proceduri pentru solicitarea și autorizarea lucrului la distanță

|

| |

- Perioada de implementare și testare. Este necesar să se evalueze diferite scenarii și configurații înainte de a începe munca la distanță. Implementarea grăbită a lucrului la distanță poate pune în pericol informațiile confidențiale ale companiei.

|

| |

- Testare de încărcare în scenarii simulate. Dacă un număr mare de angajați merg la telemuncă, trebuie să evaluăm sarcina care va apărea în sistemele interne ale companiei.

- Aplicații și resurse care pot fi folosite de fiecare utilizator.

- Acces securizat. Vor fi folosite parole puternice și autentificare cu doi factori pentru acreditările de acces.

- Configurarea dispozitivelor de telelucru. Dispozitivele folosite de angajat la telemuncă vor fi configurate în prealabil de către tehnicienii organizației.

- Criptarea mediilor de informare.

- Planificarea backup-ului pentru toate resursele media

- Utilizarea conexiunilor securizate printr-o rețea privată virtuală (VPN)

|

|

| |

- Conexiunea la internet. Când nu este posibil să utilizați internetul din locuință sau orice altă rețea pentru lucru la distanță, utilizați rețeaua de date mobile 4G sau 5G evitând întotdeauna conectarea la rețelele Wi-Fi publice.

|

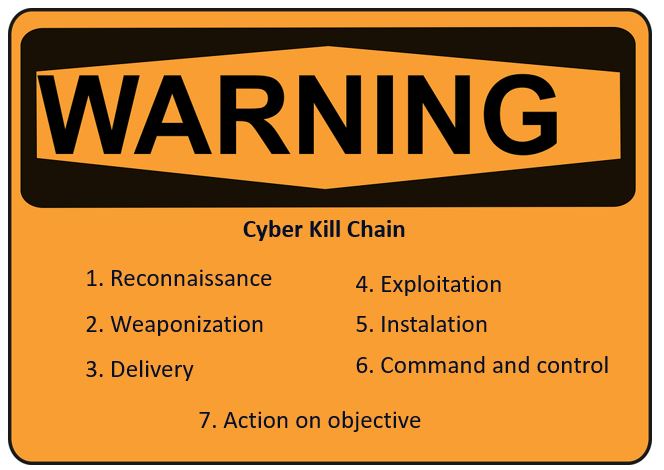

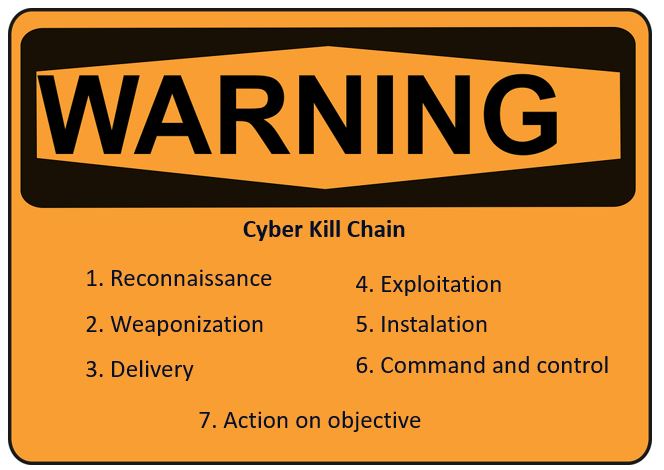

7 etape ale atacului cibernetic.

IntroducereApasa pentru a citi

| |

Cheia pentru detectarea, oprirea, întreruperea și recuperarea în urma unui atac cibernetic este înțelegerea ciclului de viață al acestuia și, astfel, dezvoltarea și implementarea tuturor operațiunilor necesare pentru a asigura cel mai înalt grad de securitate și protecție. Acest ciclu de viață este cunoscut sub numele de Cyber Kill Chain. |

| |

|

| |

|

| |

|

| |

Cyber Kill Chain este format din șapte pași, fiecare reprezentând o etapă a atacului. Cunoscând pașii criminalului cibernetic pentru a-și atinge obiectivul, putem opri atacul în oricare dintre fazele acestuia și putem întrerupe secvența atacului blocând-o.

|

RecunoaștereaApasa pentru a citi

| |

Criminalul cibernetic adună informații despre ținta sa uitându-se la detaliile pe care organizația le publică și căutând informații despre tehnologia pe care o folosește, accesând totodată datele de pe rețelele sociale și chiar contactând organizația prin e-mail. |

| |

Cu aceste informații, criminalul cibernetic evaluează ce metode de atac ar putea funcționa cu succes. Din acest motiv, pentru a împiedica atacatorul cibernetic să dețină aceste date, angajații trebuie să fie conștienți și să dezvolte o cultură autentică în ceea ce privește securitatea, revizuind și limitând informațiile partajate pe web și rețelele sociale sau luând măsuri care să le facă inaccesibile. |

| |

|

|

ArmonizareaApasa pentru a citi

| |

În această etapă, atacul este pregătit în mod explicit asupra unei ținte. Infractorul cibernetic ar putea crea un document PDF sau Microsoft Office și să-l includă într-un e-mail care uzurpă identitatea unei persoane legitime cu care compania interacționează de obicei. Din nou, conștientizarea securității cibernetice va fi cel mai bun mecanism pentru a opri atacul în această etapă. |

| |

|

|

| |

|

|

LivrareaApasa pentru a citi

| |

În această fază, atacul se transmite, de exemplu, prin deschiderea documentului infectat care a fost trimis prin e-mail, accesarea unui site de phishing etc. A fi conștienți de aceste tipuri de atacuri și a învăța să le identificăm va fi prima noastră linie de apărare. |

| |

|

|

| |

|

|

ExploatareaApasa pentru a citi

| |

Această fază constă în atacul cunoscut sub numele de „detonație”, care presupune compromiterea computerului infectat și a rețelei din care face parte. Acest lucru se întâmplă de obicei prin exploatarea unei vulnerabilități cunoscute, cum ar fi o vulnerabilitate desktop la distanță, care, dacă nu este corectată, ar permite accesarea computerelor din exterior.

Din acest motiv, este esențial să existe soluții de securitate și să păstrăm toate sistemele, inclusiv antivirusul, actualizate la cea mai recentă versiune.

|

| |

|

|

| |

|

|

InstalareaApasa pentru a citi

| |

În această etapă, atacatorul instalează malware-ul pe sistemul victimei. De asemenea, se întâmplă adesea să nu fie necesară nicio instalare, cum ar fi furtul de acreditări sau frauda CEO. În orice caz, instruirea și conștientizarea în domeniul securității cibernetice vor fi arma noastră principală pentru a opri orice atac în această fază, alături de măsuri tehnice precum monitorizarea sistemului, utilizarea propriei infrastructuri sau externalizarea personalului sau serviciilor. |

| |

|

|

| |

|

|

Comanda și controlulApasa pentru a citi

| |

În acest moment, atacatorul are controlul asupra sistemului victimei. El poate efectua sau lansa acțiunile sale rău intenționate direcționate de pe un server central cunoscut sub numele de C&C (Command and Control), fura acreditări, face capturi de ecran, prelua documentație confidențială, instala alte programe, afla cum este rețeaua utilizatorului etc. |

| |

|

|

| |

|

|

Acțiunea asupra obiectivuluiApasa pentru a citi

| |

Aceasta este faza finală în care atacatorul intra în posesia datelor și încearcă să-și extindă acțiunea rău intenționată asupra mai multor ținte. Lanțul de ucidere nu este liniar, ci ciclic, deoarece fiecare dintre fazele sale ar fi executată din nou pentru a infecta mai multe victime. Prin urmare, pentru a rupe lanțul și pentru a preveni ca un atac să-și atingă obiectivele, va fi necesar să ne angajăm cu adevărat în securitatea cibernetică. |

| |

|

|

| |

O organizație în care angajații dezvoltă abilitățile necesare de securitate cibernetică, care menține toate sistemele și echipamentele la zi, utilizează soluțiile de securitate adecvate și își monitorizează activitatea de comunicații își va crește semnificativ capacitatea de a detecta și de a răspunde la aceste tipuri de incidente de securitate, făcând-o mult mai greu de accesat pentru infractori și împiedicând ca sistemele și informațiile stocate pe acestea să fie compromise. Instruirea și creșterea gradului de conștientizare în rândul angajaților dvs. va fi principala barieră împotriva oricărei amenințări sau atacuri vizate. Protejați-vă compania! |

| |

|

Reguli de protecție împotriva atacurilor externe

Înainte de atacul ciberneticApasa pentru a citi

| |

A fi proactiv este esențial pentru a evita parțial sau total daunele pe care le poate provoca un incident de securitate. Mai mult, dacă nu este posibil să îl evitați, cel puțin veți fi mai bine pregătiți să oferiți un răspuns eficient pentru a minimiza efectele. |

| |

|

| |

Asigurare cibernetică

Asigurările cibernetice sunt indicate pentru riscuri mai puțin probabil și cu impact mai mare, acelea pentru care luarea altor măsuri este mai puțin profitabilă decât încheierea unei asigurări pentru acoperirea pierderilor în eventualitatea unui eveniment.

Conștientizare și training.

Asigurați-vă că, în orice moment, angajații sunt conștienți, înțeleg și respectă regulile de securitate cibernetică și măsurile de protecție adoptate, avertizându-i asupra riscurilor care pot apărea din utilizarea greșită a dispozitivelor și soluțiilor tehnologice disponibile.

|

Analiza și evaluarea riscurilor. Primul pas este să vă revizuiți informațiile, să conștientizați la ce amenințări sunteți expus și de unde trebuie să începeți să vă ocupați de securitatea cibernetică a afacerii dvs.

Putem analiza:

-

Tehnologii pe care le folosim (e-mail, web, telemuncă, dispozitive mobile).

-

UActualizarea dispozitivelor și sistemelor noastre

-

Utilizarea antivirusului

-

Instruirea angajaților în domeniul securității cibernetice

-

Gestionarea parolelor etc.

|

| |

|

|

| |

Operaționale și actualizate MEREU

Antivirus

Antimalware

Backup-uri

Echipament actualizat

Controlul accesului la datele relevante

|

În timpul atacului ciberneticApasa pentru a citi

| |

|

| |

Pregătirea: sunt adunate instrumentele necesare pentru tratarea incidentului (anti-malware, verificatoare de integritate a fișierelor sau dispozitivelor, scanere de vulnerabilități, analiză jurnal, sisteme de recuperare și backup, analiză criminalistică etc.). |

| |

|

| |

Identificare: ncidentul este detectat, se determină domeniul de aplicare și se elaborează o soluție. Această fază implică manageri de afaceri, operațiuni și comunicare (contact cu suport tehnic, CERT, experți criminaliști, poliție sau consilieri juridici dacă este necesar etc.). |

| |

|

| |

Izolare: împiedicarea răspândirii incidentului la alte resurse. În consecință, impactul acestuia va fi minimizat (separarea computerelor de rețeaua afectată, dezactivarea conturilor compromise, schimbarea parolelor etc.). |

| |

|

| |

Atenuare: elementele compromise sunt eliminate, dacă este necesar și posibil, iar sistemele afectate sunt reinstalate sau copiate ca back-up. În orice caz, măsurile de atenuare vor depinde de tipul incidentului. |

| |

|

| |

Redresare: se urmărește readucerea nivelului de funcționare la starea sa normală pentru ca zonele de afaceri afectate să își poată relua activitatea. |

| |

|

| |

Recapitulare: detaliile incidentului sunt documentate. În acest scop, datele colectate vor fi arhivate și se vor discuta lecțiile învățate. Angajații vor fi informați și li se vor face recomandări care vizează prevenirea viitoarelor situații de risc. |

După atacul ciberneticApasa pentru a citi

| |

Gestionarea unui incident nu presupune numai restabilirea sistemelor și serviciilor afectate sau aplicarea măsurilor de securitate necesare pentru a preveni să se repete. Este la fel de important să recuperați activitatea zilnică a organizației, cât este să documentați corect tot ce s-a întâmplat, să evaluați daunele sau să revizuiți politicile companiei. Cu aceste „lecții învățate”, vom fi mai bine pregătiți să oprim un incident similar. |

| |

|

|

|

| |

|

Raportați incidentul: Contactați autoritățile.

|

Învățați din incident: Pentru a preveni să se repete în viitor și pentru a-l remedia dacă se întâmplă din nou

|

| |

|

|

|

| |

|

Documentați detaliile: Ne va ajuta să învățăm din ceea ce s-a întâmplat și să evaluăm acțiunile întreprinse.

|

Evaluați în detaliu costurile incidentului: Vor constitui dovezi în caz de judecată

|

| |

|

|

|

| |

|

Examinați politicile companiei: Lecții învățate.

|

|

| |

|

|

|

|

Redare audio

Redare audio